DDoS ataque – o que é? O programa para ataques DDoS

Ataque, durante o qual os usuários não podem acessar a determinados recursos, chamados DDoS-ataques, ou um problema, como "negação de serviço". A principal característica desses ataques de hackers – um consultas simultâneas com grande número de computadores em todo o mundo, e eles são direcionados principalmente para o servidor é empresas bem protegidas ou agências governamentais, pelo menos – sobre os recursos individuais sem fins lucrativos.

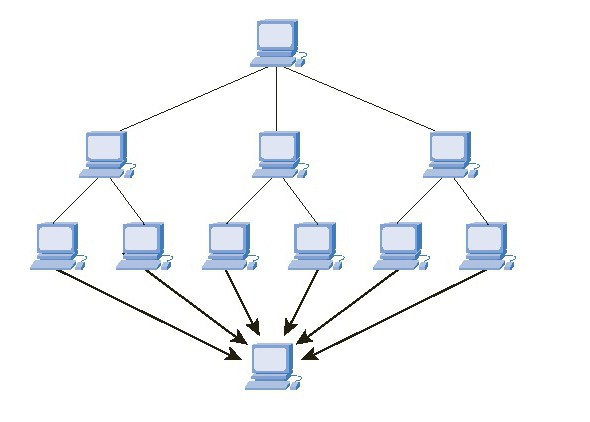

O computador foi infectado com um cavalo de Tróia, torna-se como "zumbis", e hackers estão usando centenas ou mesmo dezenas de milhares de "zumbi" para causar o fracasso de recursos (negação de serviço).

As razões para DDoS-ataques podem ser muitos. Vamos tentar identificar o mais popular e ao mesmo tempo responder à pergunta: "DDoS ataque – o que é, como se proteger, quais são as consequências eo que significa que ele é realizado"

competição

A Internet tem sido uma fonte de ideias de negócio, a implementação de grandes projectos, e outras maneiras de ganhar uma soma muito grande de dinheiro, então ataque DDoS podem ser feitas por encomenda. Ou seja, se a organização em caso de um concorrente quer removê-lo, ele vai simplesmente se referem ao hacker (ou agrupamento) com um simples objetivo -. Paralyze empresas censuráveis através de recursos da Internet (DDoS-ataque no servidor ou site).

Dependendo das metas e objetivos específicos, tal ataque é montado em um prazo fixo e com a força adequada.

fraude

Muitas vezes DDoS-ataques no site é organizado por iniciativa de hackers para bloquear o sistema e obter acesso a informações pessoais ou confidenciais. Após os atacantes paralisar o funcionamento do sistema, podem exigir uma certa quantia de dinheiro para restaurar os recursos atacaram funcionalidade.

Muitos empreendedores em linha concordar com as condições apresentadas para justificar suas ações o tempo de inatividade e produzir enormes perdas – é mais fácil de pagar uma pequena quantia vigarista do que a perder receitas significativas devido ao tempo de inatividade todos os dias.

diversão

Muitos usuários wide web mundo apenas por uma questão de curiosidade ou diversão Interesses: "DDoS ataque – o que é e como fazer" Portanto, há casos em que os hackers novatos para se divertir e as forças de amostra para organizar tais ataques sobre os recursos aleatórios.

Juntamente com os ataques DDoS razões têm suas características de classificação.

- Largura de banda. Hoje, quase todos os computador está equipado com uma rede local lugar ou, ou simplesmente conectado à Internet. Portanto, há casos em que inundam a rede – um grande número de solicitações com sistema malformado e inútil a recursos ou equipamentos específicos para o propósito de seus falha ou mau funcionamento subseqüente (canais de comunicação, unidades de disco rígido, memória, etc.).

- sistema de exaustão. Tal ataque DDoS no servidor Samp realizada para capturar a memória física, CPU e outros recursos do sistema, devido à ausência da qual o objeto atacado simplesmente não é possível operar plenamente.

- Looping. dados de verificação intermináveis e outros ciclos, agindo "em um círculo", forçando o objeto para o lixo um monte de recursos, obstruindo assim a memória antes de sua completa exaustão.

- ataques falsos. Esta organização tem como objectivo sistemas de proteção alarme falso, o que acaba por conduzir a um bloqueio de alguns recursos.

- protocolo HTTP. Hackers enviar maloomkie os http-pacotes com criptografia especial, um recurso, é claro, não vê que é organizado ataque DDoS, o programa para o servidor, fazendo o seu trabalho, ele envia os pacotes de resposta são muito maiores capacidade, obstruindo assim a largura de banda pista sacrifício, resultando novamente para falha do serviço.

- ataque estrumpfe. Esta é uma das espécies mais perigosas. Um hacker em um canal de transmissão envia a vítima de um falso, o pacote ICMP, onde o endereço da vítima é substituído pelo endereço do atacante, e todos os nós estão começando a enviar uma resposta ao pedido de ping. Este ataque DDoS – .. Programa, que visa o uso de uma grande rede, ou seja, um pedido processado através de 100 computadores, será ampliado em 100 vezes.

- UDP-inundações. Este tipo de ataque é um pouco semelhante ao anterior, mas em vez dos pacotes ICMP, atacantes utilizar as UDP-pacotes. A essência deste método é substituir o endereço IP da vítima para o endereço do hacker e utilizar plenamente a largura de banda que também fará com que o sistema deixe de funcionar.

- SYN-inundação. Atacantes tentar executar simultaneamente um grande número de TCP-SYN-ligações através do canal com uma incorrecta ou nenhum endereço de retorno. Depois de várias tentativas, a maioria dos sistemas operacionais postas em prática a conexão problemático e só depois o número enésimo de tentativas para a fechar. canal SYN-stream é bastante grande, e logo após uma série de tentativas, o núcleo da vítima se recusa a abrir qualquer nova conexão, bloqueando toda a rede.

- "pacotes pesados". Este tipo fornece a resposta para a pergunta: "O que é servidor ataque DDoS" Hackers enviar pacotes servidor membro, mas a saturação da largura de banda não acontece, o recurso é dirigido apenas no tempo de CPU. Como resultado, esses pacotes levar a uma falha no sistema, e isso, por sua vez, nega o acesso aos seus recursos.

- Os arquivos de log. Se o sistema de quotas e rotação tem falhas de segurança, um invasor pode enviar grande volume de pacotes, levando, assim, todo o espaço livre no servidor de disco rígido.

- O código do programa. Hackers com mais experiência podem explorar totalmente a estrutura do servidor vítima e executar algoritmos especiais (ataque DDoS – explorar programa). Tais ataques destinado principalmente a um bem protegidos projetos comerciais de empresas e organizações de diferentes campos e áreas. Os atacantes estão encontrando brechas no código e executar instruções inválidas ou outros algoritmos exclusivos que levam a um sistema de paragem de emergência ou serviço.

ataque DDoS: o que é e como se proteger

Métodos de proteção contra DDoS-ataques, há muitos. E todos eles podem ser divididos em quatro partes: passivo, ativo, reativas e proativas. O que vamos falar mais detalhes.

aviso

Aqui precisamos de prevenção directamente-se as razões que poderiam provocar um DDoS-ataque. Este tipo pode incluir qualquer animosidade pessoal, disputas legais, concorrência e outros fatores provocam "aumento" atenção para você, sua empresa, e assim por diante. D.

Se o tempo para responder a esses fatores e fazer as devidas conclusões, você pode evitar muitas situações desagradáveis. Este método pode ser atribuída mais à decisão de gestão problema do que para o lado técnico da questão.

medidas de retaliação

Se o ataque em seus recursos continua, é necessário encontrar a fonte de seus problemas – o cliente ou contratante, – usando alavancagem legal e técnico. Algumas empresas fornecem serviços para encontrar forma técnica malicioso. Com base nas competências dos profissionais envolvidos nesta questão, pode ser encontrada não só hackers executar DDoS-ataque, mas também diretamente para o próprio cliente.

proteção de software

Alguns fornecedores de hardware e software com os seus produtos podem oferecer praticamente soluções eficazes e DDoS-ataques no site será interrompido Nakorn. Como um protetor técnico pode agir servidor separada de pequeno porte, que visa combater pequeno e médio DDoS-ataque.

Esta solução é perfeita para pequenas e médias empresas. Para as grandes empresas, empresas e agências governamentais, existem sistemas de hardware inteiras para lidar com DDoS-ataques, que, juntamente com o preço elevado, têm excelentes características de segurança.

filtragem

filtragem de bloqueio e cuidadoso do tráfego de entrada não só irá reduzir a probabilidade de ataques. Em alguns casos, DDoS-ataque ao servidor pode ser completamente descartada.

duas maneiras básicas para filtrar o tráfego pode ser identificado – firewalls e listas de roteamento completas.

De filtragem usando listas (ACL) permite filtrar os protocolos de menores, sem quebrar o trabalho TCP e não diminuindo a velocidade de acesso ao recurso protegido. No entanto, se os hackers estão usando botnets ou consultas de alta frequência, então o processo será ineficaz.

Firewalls são muito melhor proteção contra DDoS-ataques, mas a única desvantagem é que eles são destinados apenas para redes privadas e não-comerciais.

espelho

A essência deste método é para redirecionar todo o tráfego de entrada para as costas do atacante. Isso pode ser feito graças a um poderoso servidor e profissionais competentes, que não são apenas redirecionar o tráfego, mas também ser capaz de desativar o equipamento de atacar.

O método não funcionará se houver erros nos serviços do sistema, códigos de software e outras aplicações de rede.

Análise de vulnerabilidade

Este tipo de proteção é destinada a corrigir exploits, corrigindo bugs em aplicações e sistemas web, bem como outros serviços responsáveis pela tráfego de rede. O método é inútil contra ataques de inundação, que direção ele está na essas vulnerabilidades.

recursos modernos

Garantia de 100% de proteção, este método não pode. Mas permite que você carregue mais eficazmente a outras atividades (ou conjunto delas) para prevenir DDoS-ataques.

sistemas de distribuição e recursos

Duplicação de recursos e sistemas de distribuição permitem aos usuários trabalhar com seus dados, mesmo se neste momento para o servidor é conduzida DDoS-ataque. diferente do servidor ou equipamento de rede pode ser usado para distribuição, bem como serviços é recomendado para separar fisicamente a diferentes sistemas de backup (centros de dados).

Este método de proteção é o mais eficaz até à data, desde que o direito tenha sido criado projeto arquitetônico.

evasão

A principal característica deste método é a retirada e separação do objeto atacado (nome de domínio ou endereço IP), t. E. Todos os recursos operacionais que estão no mesmo local deve ser dividida e disposta no lado de endereços de rede, ou mesmo em outro país. Isso permitirá que para sobreviver a qualquer ataque e manter a estrutura interna de TI.

Serviços de proteção contra DDoS-ataques

Dizendo tudo sobre o flagelo da DDoS-ataque (o que é e como combatê-la), podemos finalmente dar um bom conselho. Muitas organizações grandes oferecem os seus serviços para a prevenção e tratamento de tais ataques. Basicamente, essas empresas estão usando uma série de medidas e uma variedade de mecanismos para proteger sua empresa contra a maioria DDoS-ataques. Há trabalhar profissionais e especialistas em seu campo, por isso, se você se preocupa com sua vida, o melhor (embora não barato) opção seria apelar para uma dessas empresas.

Como é o DDoS-ataque com suas próprias mãos

Aware, que remediar – um princípio certeza. Mas lembre-se que uma organização deliberada de DDoS-ataques, sozinho ou em um grupo de pessoas – uma ofensa criminal, de modo que este material é fornecido apenas para orientação.

Os líderes de TI norte-americanos para prevenir ameaças desenvolveu um programa para testar a resistência de salientar os servidores e a possibilidade de DDoS-ataques por hackers, seguido pela eliminação de ataque.

Naturalmente, as mentes 'quentes' virou essas armas contra os próprios desenvolvedores e contra o que eles lutaram. O nome de código do produto – LOIC. Este software está disponível gratuitamente e, em princípio, é proibido por lei.

A interface ea funcionalidade do programa é bastante simples, ele pode beneficiar quem está interessado em DDoS-ataque.

Como fazer tudo sozinho? As linhas da interface suficiente para entrar no sacrifício IP, em seguida, definir o TCP e UDP fluxos e do número de pedidos. Voila – o ataque começou após pressionar o botão amada!

Quaisquer recursos graves, é claro, não vai sofrer a partir deste software, mas pode ter alguns problemas menores.