Como configurar e usar a porta SSH? Instrução passo-a-passo

Secure Shell, ou abreviado SSH, é uma das tecnologias de proteção de dados mais avançadas para transmissão. O uso deste modo no mesmo roteador permite garantir não apenas a confidencialidade das informações transmitidas, mas também acelerar a troca de pacotes. É verdade que nem todos sabem como abrir o porto da SSH e por que tudo isso é necessário. Neste caso, é necessário dar uma explicação construtiva.

Porto SSH: o que é e por quê?

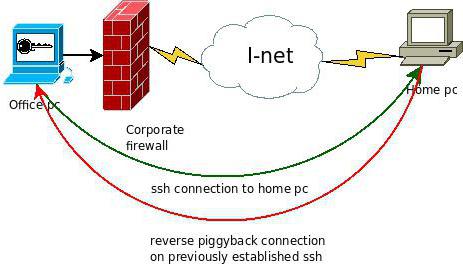

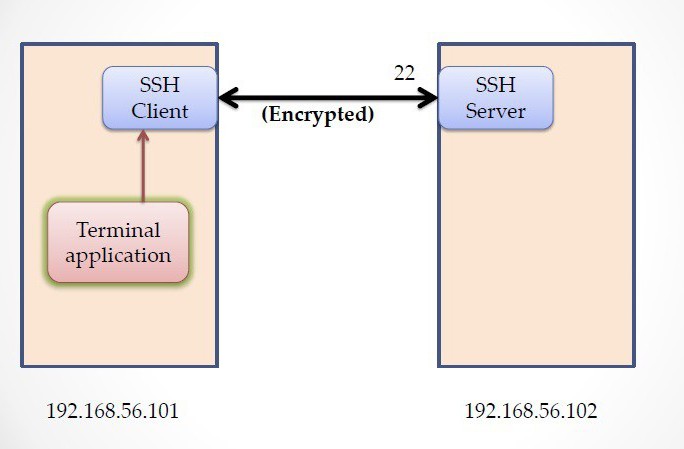

No que diz respeito à segurança, neste caso, a porta SSH deve ser entendida como um canal de comunicação dedicado sob a forma de um túnel que fornece criptografia de dados.

O esquema mais primitivo desta operação do túnel é que a porta SSH aberta é usada por padrão para criptografar informações na fonte e descriptografar no ponto final. Para esclarecer isso, você pode fazer isso: se você gosta ou não, o tráfego transmitido, ao contrário do IPSec, é criptografado forçosamente e na saída de um terminal de rede e na entrada da parte receptora. Para descriptografar as informações transmitidas neste canal, o terminal receptor usa uma chave especial. Em outras palavras, ninguém pode interferir com a transferência ou interromper a integridade dos dados transmitidos no momento atual sem uma chave.

Basta abrir uma porta SSH em qualquer roteador ou usar as configurações correspondentes de um cliente adicional interagindo com o servidor SSH diretamente permite que você aproveite ao máximo todos os recursos de segurança das redes modernas. Trata-se de usar a porta padrão ou as configurações personalizadas. Esses parâmetros no aplicativo podem parecer bastante difíceis, mas, sem entender, a organização de tal conexão é indispensável.

Porta padrão SSH

Se você realmente procede dos parâmetros de qualquer roteador, primeiro você precisa determinar qual software será usado para ativar este canal de comunicação. Na verdade, a porta SSH padrão pode ter configurações diferentes. Tudo depende do método que está sendo usado no momento (conexão direta ao servidor, instalação de um cliente adicional, encaminhamento de porta, etc.).

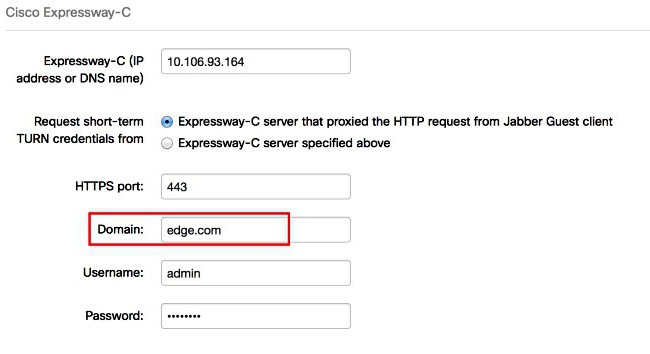

Por exemplo, se Jabber for usado como cliente, a porta 443 deve ser usada para conexão correta, criptografia e transferência de dados, embora a porta 22 esteja instalada na versão padrão.

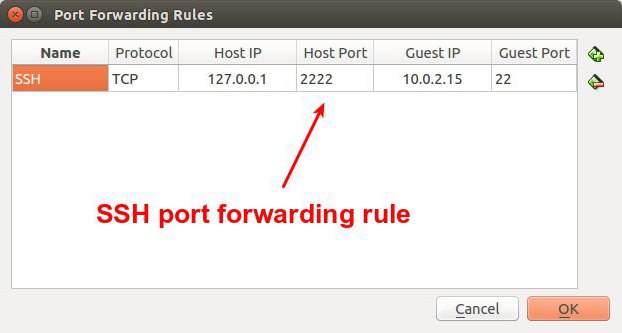

Para reconfigurar o roteador com a seleção das condições necessárias para um determinado programa ou processo, você precisará executar o encaminhamento da porta SSH. O que é isso? Esta é a finalidade de um acesso específico para um único programa que usa uma conexão com a Internet, independentemente das configurações que o protocolo de comunicação atual (IPv4 ou IPv6) tenha.

Razão técnica

Como você pode ver, a porta padrão SSH 22 nem sempre é usada. No entanto, aqui você precisa destacar algumas características e parâmetros usados na configuração.

Por que a confidencialidade da transmissão de dados criptografados envolve o uso do protocolo SSH como uma porta de usuário exclusivamente externa (convidado)? É somente porque o tunelamento utilizado permite que você use o chamado shell remoto (SSH), para obter acesso ao gerenciamento de terminal por log-in remoto (slogin) e usar procedimentos de cópia remota (scp).

Além disso, a porta SSH também pode ser usada quando o usuário precisa executar scripts X Windows remotos, que no caso mais simples é a transferência de informações de uma máquina para outra, como já foi mencionado, com criptografia forçada de dados. Em tais situações, o mais essencial será o uso de algoritmos baseados em AES. Este é um algoritmo de criptografia simétrico, originalmente fornecido pela tecnologia SSH. E não é apenas possível usá-lo, mas também é necessário.

Histórico de implementação

A própria tecnologia apareceu há muito tempo. Deixe de lado a questão de como fazer o encaminhamento da porta SSH, mas vamos parar de como funciona.

Normalmente, tudo se resume a usar um proxy com base em Socks ou usando o tunelamento VPN. No caso de qualquer aplicativo de software funcionar com VPN, é melhor preferir esta opção. O fato é que quase todos os programas atualmente conhecidos que usam o tráfego da Internet podem funcionar com a VPN e a configuração do roteamento não faz muito esforço. Isso, como no caso de servidores proxy, permite que você deixe o endereço externo do terminal, que atualmente está sendo acessado para a rede, não reconhecido. Ou seja, no caso de um proxy, o endereço muda constantemente e, na versão da VPN, permanece inalterada com a fixação de uma determinada região diferente de onde a proibição de acesso opera.

A tecnologia em si, quando a porta SSH é aberta, foi desenvolvida em 1995 na Universidade Tecnológica da Finlândia (SSH-1). Em 1996, adicionou-se uma melhoria na forma do protocolo SSH-2, que se tornou bastante difundida no espaço pós-soviético, embora, assim como em alguns países da Europa Ocidental, às vezes seja necessário obter permissão para usar tal túnel e de agências governamentais.

A principal vantagem de abrir uma porta SSH, ao contrário de telnet ou rlogin, é o uso da assinatura digital RSA ou DSA (o uso de um par sob a forma de uma chave aberta e enterrada). Além disso, nesta situação, pode usar a chamada chave de sessão com base no algoritmo Diffie-Hellman, o que implica o uso de criptografia simétrica na saída, embora não exclua o uso de algoritmos de criptografia assimétrica no processo de transmissão e recepção de dados por outra máquina.

Servidores e conchas

No Windows ou Linux, a porta SSH não é tão difícil de abrir . A única questão é qual caixa de ferramentas será usada para isso.

Nesse sentido, você precisa prestar atenção à questão da transferência e autenticação de informações. Em primeiro lugar, o protocolo em si está suficientemente protegido contra o chamado "sniffing", que é a "confusão eletrônica" mais comum do tráfego. SSH-1 estava indefeso antes dos ataques. A interferência no processo de transferência de dados na forma de um esquema "homem no meio" teve seus resultados. As informações simplesmente poderiam ser interceptadas e decifradas de forma bastante simples. Mas a segunda versão (SSH-2) foi assegurada contra esse tipo de intervenção, chamado de seqüestro de sessão, que a tornou mais comum.

Proibições de segurança

Quanto à segurança em relação aos dados transmitidos e recebidos, a organização de uma conexão criada com essas tecnologias evita a aparência dos seguintes problemas:

- Determinando a chave para o host no estágio de transmissão, quando a impressão digital "impressão digital" é usada;

- Suporte para sistemas Windows e UNIX;

- Substituição de endereços IP e DNS (spoofing);

- Intercepção de senhas abertas com acesso físico ao canal de transmissão de dados.

Na verdade, toda a organização de um desses sistemas é construída com base no princípio de "cliente-servidor", isto é, em primeiro lugar, a máquina do usuário por meio de um programa especial ou endereços adicionais ao servidor, que executa o redirecionamento correspondente.

Túnel

Escusado será dizer que um driver especial deve ser instalado no sistema para implementar este tipo de conexão.

Em regra, em sistemas baseados no Windows, é o driver Microsoft Teredo incorporado no shell do software, que é um tipo de ferramenta de emulação virtual para o protocolo IPv6 em redes com suporte para IPv4. O adaptador do túnel está no estado ativo por padrão. No caso de falhas associadas a ele, você pode simplesmente reiniciar o sistema ou executar o desligamento e reiniciar os comandos no console de comando. Para desativar, as seguintes linhas são usadas:

- Netsh;

- Estado de conjunto de interface ter desativado;

- Interface isatap estado definido desativado.

Depois de entrar nos comandos, você deve reiniciar. Para reativar o adaptador e verificar seu status em vez de desativado, a permissão é habilitada, após o qual, novamente, o sistema inteiro deve ser reiniciado.

Servidor SSH

Agora, vamos ver qual porta SSH é usada como a porta principal, a partir do esquema "cliente-servidor". Normalmente, a 22ª porta é usada por padrão, mas, como já mencionado acima, pode usar o 443º. A única questão é a preferência do próprio servidor.

Os servidores SSH mais comuns são considerados os seguintes:

- Para Windows: Servidor Tectia SSH, OpenSSH com Cygwin, MobaSSH, Servidor KpyM Telnet / SSH, WinSSHD, copssh, freeSSHd;

- Para FreeBSD: OpenSSH;

- Para Linux: Servidor Tectia SSH, ssh, openssh-server, lsh-server, dropbear.

Todos os servidores listados são gratuitos. No entanto, você pode encontrar serviços pagos, que se caracterizam por um aumento do nível de segurança, que é extremamente necessário para organizar o acesso à rede e proteger a informação nas empresas. O custo desses serviços não é discutido agora. Mas, em geral, pode-se dizer que é relativamente barato, mesmo em comparação com a instalação de um software especializado ou um firewall de "ferro".

Cliente SSH

A porta SSH pode ser alterada com base no programa do cliente ou configurações correspondentes ao rotear as portas no roteador.

No entanto, se você tocar em shells de clientes, os seguintes produtos de software podem ser usados para diferentes sistemas:

- Windows – SecureCRT, PuTTY KiTTY, Axessh, ShellGuard, SSHWindows, ZOC, XShell, ProSSHD, etc .;

- Mac OS X: iTerm2, vSSH, NiftyTelnet SSH;

- Linux e BSD: lsh-client, kdessh, openssh-client, Vinagre, putty.

Autenticação baseada em chaves públicas e mudança de porta

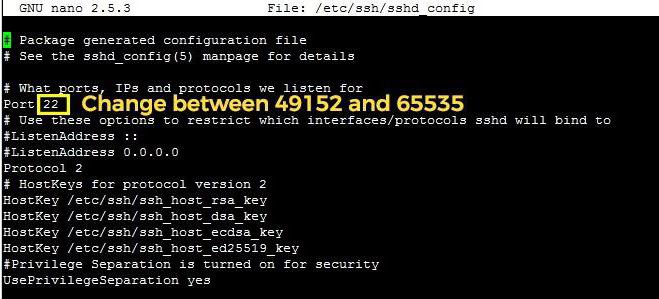

Agora, algumas palavras sobre como ocorre a verificação e configuração do servidor. No caso mais simples, você deve usar o arquivo de configuração (sshd_config). No entanto, você pode fazer sem ele, por exemplo, no caso de programas como o PuTTY. Alterar a porta SSH do valor padrão (22) para qualquer outro pode ser bastante elementar.

O principal é que o número da porta a ser aberta não excede o valor 65535 (simplesmente não existe como uma porta na natureza). Além disso, você deve prestar atenção a algumas portas abertas por padrão, que podem ser usadas por clientes como bancos de dados MySQL ou FTPD. Se você especificar sua configuração para SSH, é claro, eles simplesmente param de funcionar.

Deve-se notar que o mesmo cliente Jabber deve estar sendo executado no mesmo ambiente usando um servidor SSH, por exemplo, em uma máquina virtual. E o próprio servidor localhost terá que atribuir um valor de 4430 (e não 443, como mencionado acima). Esta configuração pode ser usada quando o acesso ao arquivo principal jabber.example.com é bloqueado pelo firewall.

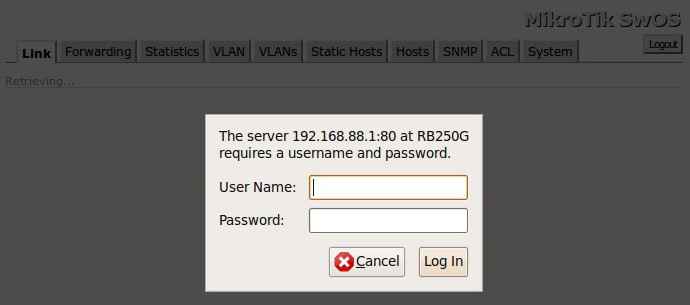

Por outro lado, você pode transferir portas no próprio roteador, usando as configurações de sua interface para criar regras de exclusão para isso. Na maioria dos modelos, a entrada é através da inserção dos endereços começando com 192.168 com a adição de 0.1 ou 1.1, mas em roteadores combinando as capacidades de modems ADSL como o Mikrotik, o endereço final assume o uso de 88.1.

Neste caso, uma nova regra é criada, então, os parâmetros necessários são definidos, por exemplo, para configurar uma conexão externa dst-nat e também atribuir manualmente as portas na seção de configurações gerais e na seção Preferências de Ação. Não há nada particularmente complicado aqui. O principal é especificar as configurações necessárias e configurar a porta correta. Por padrão, você pode usar a porta 22, mas se você usar um cliente dedicado (alguns dos acima para sistemas diferentes), o valor pode ser alterado arbitrariamente, mas apenas para que esse parâmetro não exceda o valor declarado, acima do qual os números de porta simplesmente estão ausentes.

Quando você configura a conexão, você também deve prestar atenção aos parâmetros do programa cliente. Pode muito bem ser que, em suas configurações, é necessário especificar o comprimento mínimo da chave (512), embora, por padrão, ele geralmente é definido como 768. Também é desejável configurar o tempo limite de logon em 600 segundos e permissão para acesso remoto usando direitos de raiz. Depois de aplicar essas configurações, você também deve dar permissão para usar todos os direitos de autenticação, exceto aqueles baseados no uso de .rhost (mas isso só é necessário para administradores de sistema).

Além disso, se o nome de usuário registrado no sistema não corresponder ao que você está digitando no momento, você precisará especificá-lo explicitamente, usando o comando mestre ssh do usuário com parâmetros adicionais (para aqueles que entendem o que eles estão falando).

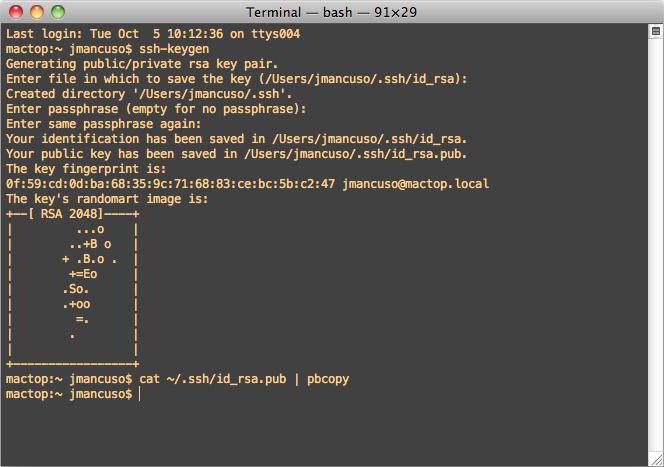

O comando ~ / .ssh / id_dsa (ou rsa) pode ser usado para converter a chave e o próprio método de criptografia. Para criar uma chave pública, a conversão é feita usando a string ~ / .ssh / identity.pub (mas isso não é necessário). Mas, como mostra a prática, é mais fácil usar comandos como ssh-keygen. Aqui, a essência do assunto é reduzida somente para adicionar uma chave às ferramentas de autorização disponíveis (~ / .ssh / authorized_keys).

Mas fomos longe demais. Se você voltar ao problema de configuração da porta SSH, como você já sabe, mudar a porta SSH não é tão difícil. É verdade, em algumas situações, como eles dizem, você tem que suar, porque você precisará levar em consideração todos os valores dos principais parâmetros. Caso contrário, a questão do ajuste é reduzida à entrada do servidor ou ao programa do cliente (se for fornecido inicialmente), ou ao uso do encaminhamento da porta no roteador. Mas mesmo que a porta padrão 22 seja alterada para o mesmo 443, você precisa entender claramente que esse esquema nem sempre funciona, mas somente se você instalar o mesmo complemento Jabber (outros análogos também podem usar suas portas correspondentes, Que diferem dos padrões). Além disso, deve ser dada especial atenção à configuração de parâmetros do cliente SSH, que interagem diretamente com o servidor SSH, se isso for realmente suposto ao usar a conexão atual.

Caso contrário, se o encaminhamento de porta não for fornecido inicialmente (embora seja desejável executar tais ações), as configurações e parâmetros para acesso SSH não podem ser alterados. Não há problemas especiais ao criar a conexão e seu uso posterior, em geral, não é esperado (a menos que, é claro, a configuração manual da configuração baseada no servidor e no cliente seja usada). A criação mais comum de uma regra de exceção no roteador permite reparar todos os problemas ou evitar sua aparência.