Rede sniffer sniffer. O que é um sniffer: Descrição

Muitos usuários de redes de computadores, em geral, desconhecidos para tal coisa como um "sniffer". O que é um sniffer, e tentar determinar em termos simples, um iniciante. Mas, primeiro, ainda precisa aprofundar a predestinação do termo.

Sniffer: o sniffer em termos de idioma Inglês e equipamentos de informática?

Na verdade, para determinar a natureza do software ou hardware e software é fácil de fazer, se você acabou de traduzir o termo.

Este nome vem do Inglês palavra fungada (cheirada). Daí a importância do termo "sniffer" de língua russa. O que é um sniffer em nossa compreensão? "Sniffer" que pode acompanhar o uso do tráfego de rede e, simplesmente, um espião que pode interferir com o trabalho de redes locais ou orientada a Internet por extrair a informação que precisa na base de acesso através do protocolo de transferência de dados TCP / IP.

Traffic Analyzer: como funciona?

Diga de uma vez: sniffer, seja componente de software ou software shareware é capaz de analisar e tráfego de interceptação (transmissão e recepção) exclusivamente através de uma placa de rede (Ethernet). O que acontece?

A interface de rede não está sempre protegida por um firewall (mais uma vez – software ou "ferro"), e, portanto, o monitoramento de transmissão ou dados recebidos torna-se apenas uma questão de técnica.

Dentro da rede de informação é transmitida em todos os segmentos. Dentro de um segmento deverá enviar pacotes de dados para absolutamente todos os dispositivos conectados à rede. segmentos são encaminhados para routers (routers), e, em seguida, interruptores (switches) e um concentrador (Hub). O envio de informações produzidas pela divisão do pacote, de modo que o usuário final fica ligado a todas as partes do pacote em conjunto perfeitamente a partir de diferentes rotas. Assim, os "escuta" todas as rotas potenciais de um usuário para outro, ou a interação do recurso Internet com o usuário não só pode fornecer acesso a dados não criptografados, mas também, em certa chave secreta, que também podem ser enviados de tal processo de interação. E, em seguida, a interface de rede está completamente desprotegida, uma vez que há a intervenção de um terceiro.

Boas intenções e objetivos maliciosos?

Farejadores também pode ser usado para prejudicar e benefício. para não mencionar o impacto negativo, é importante notar que tais sistemas de hardware e software são frequentemente utilizados por administradores de sistema que estão tentando manter o controle de atividade do usuário não só na rede, mas também seu comportamento na Internet em termos de recursos visitados de downloads ativado em computadores ou para enviar para eles .

O procedimento para executar o analisador de rede, é bastante simples. Sniffer detecta máquina de tráfego de saída e de entrada. Neste caso, não estamos falando sobre o IP interno ou externo. O critério mais importante é o chamado endereço MAC, único para cada dispositivo conectado à web global. Isso acontece para identificar cada máquina na rede.

tipos de sniffers

Mas também por tipos podem ser divididos em vários:

- hardware;

- software;

- hardware e software;

- applets online.

definição comportamental sniffer presença online

Encontrar o mesmo Wi-Fi sniffer pode estar na carga da rede. Se você ver que a transferência de dados ou a conexão não é a esse nível, que é reivindicada por seu ISP (ou permite que o roteador), você deve prestar atenção a ela imediatamente.

Por outro lado, o provedor também pode executar um programa sniffer para monitorar o tráfego sem o conhecimento do usuário. Mas, como regra, o usuário nem sequer percebem. Mas uma organização que oferece serviços e se conectar à Internet, garantindo assim o máximo de segurança para o usuário em termos de intercepção inundação, diversas auto-alinhamento dos clientes peer, Trojans, spyware, etc. Mas tais fundos são mais software e um efeito especial na rede ou os terminais de usuário não tem.

recursos on-line

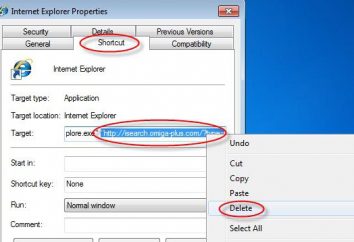

Mas analisador de tráfego particularmente perigoso pode ser do tipo on-line. Sobre o uso de sniffers construído pirataria sistema primitivo. Tecnologia a seu critério mais simples é para garantir que os logs atacante original em um determinado recurso, e, em seguida, enviado para a imagem local. Depois de confirmar o link para download dado na linha-sniffer, que é enviado para uma vítima em potencial, por exemplo, na forma de e-mail ou a mesma mensagem SMS com o texto, como "Você recebeu uma saudação de alguma coisa. Para abrir uma imagem (cartão), clique no link ".

usuários ingênuos clique sobre o referido link, em que a identificação activado e transferência de endereço IP externo para o atacante. Com o aplicativo apropriado, ele não só pode ver todos os dados armazenados no computador, mas também fácil de alterar as configurações do sistema a partir do exterior, como o usuário local não vai mesmo acho que, tendo essa mudança para o impacto do vírus. Mas isso é apenas quando verificar o scanner vai dar zero ameaças.

Como se proteger contra intercepção de dados?

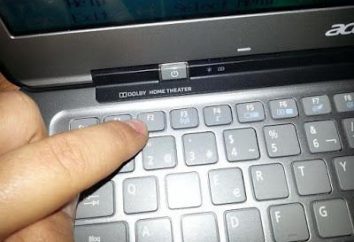

Quer se trate de sniffer WiFi, ou qualquer outro analisador, sistema de proteção contra digitalização não autorizada de tráfego ainda está lá. uma condição: eles devem ser instalados somente com plena confiança na "tapping".

Esse tipo de software é muitas vezes chamado de "antisnifferami". Mas se você pensar sobre isso os mesmos sniffers analisar o tráfego, mas bloqueia outros programas que tentam obter acesso não autorizado.

Por isso, é uma pergunta legítima: vale a pena e instalar este software? Talvez suas invasões por hackers infligir dano ainda maior, ou ele irá travar-se que deve funcionar?

No caso mais simples com sistemas baseados no Windows como a proteção é melhor usar um built-in firewall (firewall). Às vezes pode haver conflitos com antivírus instalado, mas que muitas vezes só é aplicável aos pacotes livres. Professional comprada versão mensal ou ativado dessas deficiências desfavorecidas.

em vez de um epílogo

Isso é tudo o que se relaciona com o conceito de "sniffer". Qual é o sniffer, eu acho, para muitos realizado. Finalmente, a questão é outra: o quão bem as coisas vão usar o usuário médio? E que de fato entre os usuários jovens, por vezes, pode ser visto a tendência de vandalismo computador. Eles pensaram que o corte de outra pessoa "computador" – é algo como uma competição interessante ou auto-afirmação. Infelizmente, nenhum deles nem sequer pensar sobre as consequências, e de fato para determinar o atacante usando a mesma sniffer on-line, muito simples em sua aparência do IP, por exemplo, no site Whois. Como um local, é verdade, o provedor de localização será mostrado, no entanto, o país ea cidade para determinar exatamente. E então ele é pequeno: ou ligue para o ISP para bloquear o terminal, que iniciou o acesso não autorizado ou assunto para os tribunais. Tire suas próprias conclusões.

Se a implantação do terminal definição do programa instalado, a partir do qual há uma tentativa de acesso, este é o caso e que é mais fácil. Mas agora as conseqüências podem ser desastrosas, porque nem todos, os usuários usam os servidores anonymizer heh ou de proxy virtuais, e não tem sequer uma pista como esconder seu IP na Internet. E vale a pena para aprender …