Auditoria de Segurança da Informação: objectivos, métodos e ferramentas, exemplo. auditoria do banco de segurança da informação

Hoje, todo mundo sabe a frase quase sagrada que possui as informações, é dono do mundo. É por isso que em nosso tempo para roubar informações confidenciais estão tentando toda a gente. A este respeito, tomou medidas e implementação de meios de protecção contra possíveis ataques sem precedentes. No entanto, às vezes pode ser necessário realizar uma auditoria de segurança da informação da empresa. O que é e por que tudo é agora, e tentar entender.

O que é uma auditoria de segurança da informação na definição geral?

Quem não afetará os termos científicos abstrusas, e tentar determinar por si próprios os conceitos básicos, descrevendo-os na linguagem mais simples (as pessoas que poderiam ser chamados a auditoria para os "manequins").

O nome dos eventos complexos fala por si. auditoria de segurança da informação é uma verificação independente ou revisão por pares para garantir a segurança dos sistemas de informação (SI) de qualquer empresa, instituição ou organização com base em critérios e indicadores especialmente desenvolvidos.

Em termos simples, por exemplo, auditoria de segurança de informação do banco ferve para baixo, para avaliar o nível de protecção de bases de dados de clientes detidos por operações bancárias, a segurança do dinheiro electrónico, a preservação do sigilo bancário, e assim por diante. D. No caso de interferência nas atividades da instituição que pessoas não autorizadas fora, usando instalações electrónicos e informáticos.

Certamente, entre os leitores há pelo menos uma pessoa que ligou para casa ou telefone celular com uma proposta de processamento do empréstimo ou depósito, o banco com o qual ele não tem nada a fazer. O mesmo se aplica a compras e ofertas de algumas lojas. De onde surgiu seu quarto?

É simples. Se uma pessoa teve anteriormente empréstimos ou investidos em uma conta de depósito, é claro, seus dados são armazenados em um comum base de clientes. Quando você chama de outro banco ou loja pode ser apenas uma conclusão: as informações sobre ele entrou ilegalmente a terceiros. Como? Em geral, há duas opções: ou ele foi roubado, ou transferidos para os funcionários do banco a terceiros de forma consciente. Para que tais coisas não acontecem, e você precisa de tempo para realizar uma auditoria de segurança da informação do banco, e isso se aplica não apenas para computador ou meios "de ferro" de proteção, mas todo o pessoal da instituição.

As direcções principais de auditoria de segurança da informação

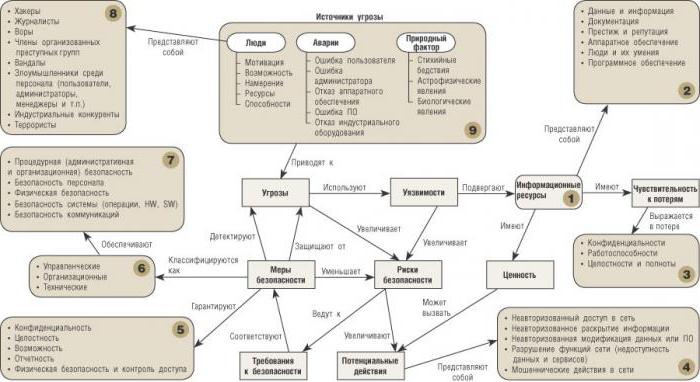

Quanto ao âmbito da auditoria, como regra, são vários:

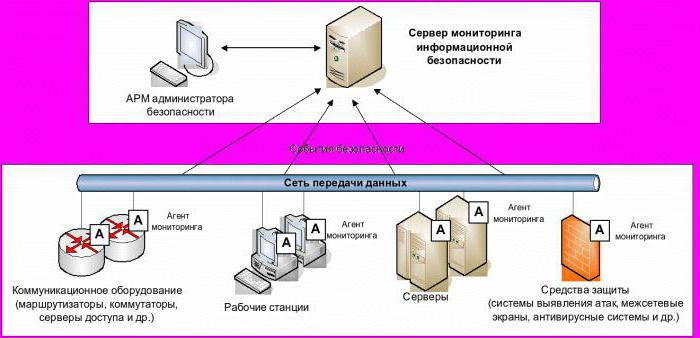

- verificação completa dos objetos envolvidos nos processos de informação (sistema de computador automatizado, meios de comunicação, recepção, transmissão e processamento de informação, instalações, instalações para reuniões confidenciais, sistemas de monitoramento, etc.);

- verificar a fiabilidade da protecção da informação confidencial com acesso limitado (determinação de um possível extravasamento e potenciais canais furos de segurança que permite o acesso a partir do exterior com o uso de métodos padrão e não padrão);

- verificar de todos os sistemas informáticos de hardware e locais eletrônicos para a exposição às radiações electromagnéticas e interferências, o que lhes permite desligar ou pôr em desuso;

- projeto parte, que inclui o trabalho na criação e aplicação do conceito de segurança na sua aplicação prática (protecção dos sistemas informáticos, instalações, meios de comunicação, etc.).

Quando se trata da auditoria?

para não mencionar as situações críticas, onde a defesa já foi quebrado, auditoria de segurança da informação em uma organização pode ser realizada, e em alguns outros casos.

Normalmente, estes incluem a expansão da empresa, fusão, aquisição, incorporação por outras empresas, mudar o curso de conceitos de negócio ou diretrizes, mudanças na lei internacional ou na legislação dentro de um país, mudanças bastante graves na infra-estrutura de informação.

tipos de auditoria

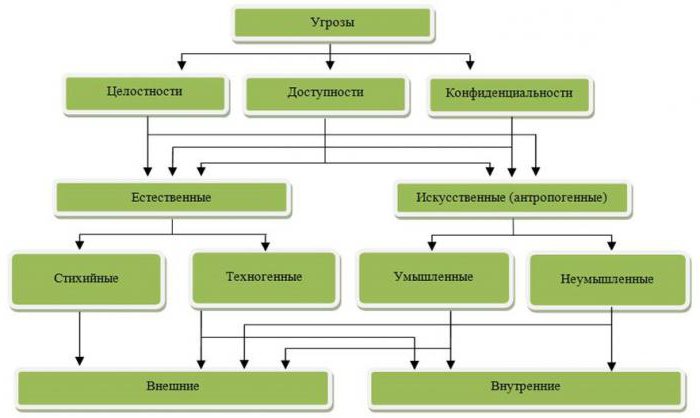

Hoje, a própria classificação deste tipo de auditoria, de acordo com muitos analistas e especialistas não está estabelecida. Portanto, a divisão em classes, em alguns casos pode ser bastante arbitrária. No entanto, em geral, a auditoria de segurança da informação pode ser dividida em externa e interna.

Uma auditoria externa, por peritos independentes que têm o direito de fazer, é geralmente um cheque de uma só vez, o que pode ser iniciado pela administração, acionistas, agências de aplicação da lei, etc. Acredita-se que uma auditoria externa de segurança da informação é recomendado (mas não obrigatório) para executar regularmente por um determinado período de tempo. Mas, para algumas organizações e empresas, de acordo com a lei, é obrigatório (por exemplo, instituições financeiras e organizações, sociedades de economia mista, e outros.).

segurança da informação de auditoria interna é um processo constante. É baseado em um especial "Regulamento sobre Auditoria Interna". O que é isso? Na verdade, este atividades de certificação realizada na organização, em termos aprovados pela administração. Uma auditoria de segurança da informação pela subdivisão estrutural especial da empresa.

classificação alternativa de auditoria

Além da divisão acima descrito em classes, no caso geral, podemos distinguir vários componentes feitos na classificação internacional:

- Especialista verificar o estado dos sistemas de segurança e de informação de informação com base na experiência pessoal dos peritos, a sua realização;

- sistemas de certificação e medidas de segurança para a conformidade com as normas internacionais (ISO 17799) e instrumentos jurídicos nacionais que regulam esta área de actividade;

- análise da segurança dos sistemas de informação com o uso de meios técnicos destinados a identificar potenciais vulnerabilidades no complexo software e hardware.

Às vezes, ele pode ser aplicado e a chamada auditoria abrangente, que inclui todos os tipos acima. By the way, ele dá os resultados mais objetivos.

metas e objetivos encenadas

Qualquer verificação, seja interno ou externo, começa com o estabelecimento de metas e objetivos. Simplificando, você precisa determinar por que, como e que será testado. Isso irá determinar o novo procedimento de realização de todo o processo.

Tarefas, dependendo da estrutura específica da empresa, organização, instituição e suas atividades podem ser muito. No entanto, no meio de toda esta versão, o objetivo unificado de auditoria de segurança da informação:

- avaliação do estado dos sistemas de segurança da informação e de informação;

- análise dos possíveis riscos associados com o risco de penetração de IP externa e as modalidades possíveis de tais interferências;

- localização dos furos e as falhas no sistema de segurança;

- análise do nível adequado de segurança de sistemas de informação para os padrões atuais e atos normativos e legais;

- desenvolvimento e entrega de recomendações que envolvem a remoção dos problemas existentes, bem como a melhoria dos remédios existentes ea introdução de novos desenvolvimentos.

ferramentas de metodologia e de auditoria

Agora, algumas palavras sobre como o cheque e que medidas e significa que ele envolve.

Uma auditoria de segurança da informação consiste em várias etapas:

- dar início aos procedimentos de verificação (definição clara dos direitos e responsabilidades do auditor, o auditor verifica a preparação do plano e sua coordenação com a gestão, a questão dos limites do estudo, a imposição aos membros do compromisso organização aos cuidados e fornecimento atempado de informações relevantes);

- recolha de dados iniciais (estrutura de segurança, a distribuição de elementos de segurança, os níveis de métodos de análise de desempenho do sistema de obtenção e fornecimento de informações, a determinação de canais de comunicação e interacção de IP com outras estruturas, uma hierarquia de utilizadores de redes de computadores, os protocolos de determinação, etc. de segurança);

- realizar uma inspecção completa ou parcial;

- análise de dados (análise de riscos de qualquer tipo e compliance);

- emitindo recomendações para resolver problemas potenciais;

- geração de relatórios.

A primeira etapa é a mais simples, porque é feito a sua decisão exclusivamente entre a administração da empresa eo auditor. Os limites da análise pode ser considerado na reunião geral de trabalhadores ou acionistas. Tudo isto e muito mais relacionado ao campo legal.

A segunda etapa da coleta de dados de base, se é uma auditoria interna de segurança da informação ou de certificação externa independente é o mais recurso intensivo. Isto é devido ao fato de que, nesta fase você precisa não só examinar a documentação técnica relativa a todo o hardware e software, mas também para estreitar-entrevistando funcionários da empresa, e na maioria dos casos, até mesmo com o preenchimento de questionários especiais ou pesquisas.

Quanto à documentação técnica, é importante para obter dados sobre a estrutura IC e os níveis de prioridade de direitos de acesso aos seus empregados, para identificar todo o sistema e software de aplicação (o sistema operacional para aplicações de negócios, a sua gestão e contabilidade), bem como a proteção estabelecida do software e do tipo não-programa (software antivírus, firewalls, etc.). Além disso, o que inclui a verificação completa de redes e prestadores de serviços de telecomunicações (organização em rede, os protocolos utilizados para a ligação, os tipos de canais de comunicação, a transmissão e métodos de recepção de fluxos de informação, e mais). Como é evidente, ele tem um monte de tempo.

Na etapa seguinte, os métodos de auditoria de segurança da informação. Eles são três:

- análise de risco (a técnica mais difícil, com base na determinação de que o auditor a penetração de violação de IP e a sua integridade utilizando todos os métodos possíveis e ferramentas);

- avaliação do cumprimento das normas e legislação (o método mais simples e mais prática com base numa comparação da situação atual e os requisitos das normas internacionais e documentos internos no campo da segurança da informação);

- o método combinado que combina os dois primeiros.

Depois de receber os resultados de verificação de sua análise. Fundos de Auditoria da segurança da informação, que são utilizados para a análise, pode ser bastante variado. Tudo depende das especificidades da empresa, o tipo de informação, o software que você usa, proteção e assim por diante. No entanto, como pode ser visto no primeiro método, o auditor principalmente tem que confiar em sua própria experiência.

E isso só significa que ele deve ser totalmente qualificado no campo da tecnologia da informação e protecção de dados. Com base nesta análise, o auditor e calcula os possíveis riscos.

Note-se que ele deve lidar não apenas no sistema operacional ou o programa usado, por exemplo, para negócios ou contabilidade, mas também para compreender claramente como um atacante pode penetrar no sistema de informação com a finalidade de roubo, danos e destruição de dados, criação de condições para violações em computadores, a propagação de vírus ou malware.

Avaliação de resultados e as recomendações para resolver os problemas de auditoria

Com base na análise conclui o especialista sobre o status da proteção e dá recomendações para resolver os problemas existentes ou potenciais, atualizações de segurança, etc. As recomendações não só deve ser justo, mas também claramente ligada às realidades das especificidades da empresa. Em outras palavras, dicas sobre como aumentar a configuração de computadores ou software não são aceitos. Isto aplica-se igualmente ao conselho de rescisões de pessoal "não confiáveis", instalar novos sistemas de rastreamento sem especificar o seu destino, a localização e adequação.

Com base na análise, como regra geral, existem vários grupos de risco. Neste caso, para compilar um relatório de síntese utiliza dois indicadores fundamentais: (. Perda de ativos, redução de reputação, perda de imagem e assim por diante) a probabilidade de um ataque e os danos causados à empresa como um resultado. No entanto, o desempenho dos grupos não são os mesmos. Por exemplo, o indicador de baixo nível para a probabilidade de ataque é a melhor. Para os danos – pelo contrário.

Só então compilou um relatório que detalha pintado todas as etapas, métodos e meios de pesquisa. Ele concordou com a liderança e assinado pelos dois lados – a empresa eo auditor. Se a auditoria interna, é um relatório do chefe da unidade estrutural respectiva, após o que, novamente, assinado pelo chefe.

auditoria de segurança da informação: Exemplo

Finalmente, consideramos o exemplo mais simples de uma situação que já aconteceu. Muitos, aliás, pode parecer muito familiar.

Por exemplo, o pessoal de compras de uma empresa nos Estados Unidos, estabelecida no computador de mensagens instantâneas ICQ (o nome do empregado eo nome da empresa não é nomeado por razões óbvias). As negociações foram conduzidas com precisão por meio deste programa. Mas o "ICQ" é bastante vulnerável em termos de segurança. Auto empregado em números de registo no momento ou não ter um endereço de e-mail, ou simplesmente não queria dar-lhe. Em vez disso, ele apontou para algo como e-mail, e até mesmo domínio inexistente.

Qual seria o atacante? Como mostrado por uma auditoria de segurança da informação, que seria registrado exatamente o mesmo domínio e criado estaria nela, outro terminal de registro e, em seguida, pode enviar uma mensagem para empresa Mirabilis que possui serviço de ICQ, solicitando a recuperação da senha, devido à sua perda (que seria feito ). Como o destinatário do servidor de correio não foi, foi incluído redirecionar – redirecionar para um correio intruso existente.

Como resultado, ele recebe acesso à correspondência com o número dado ICQ e informa o fornecedor para alterar o endereço do destinatário das mercadorias em um determinado país. Assim, os produtos enviados para um destino desconhecido. E é o exemplo mais inofensivo. Assim, conduta desordeira. E o que dizer de hackers mais graves que são capazes de muito mais …

conclusão

Aqui está uma breve e tudo o que se refere a auditoria de segurança IP. Claro, ele não é afetado por todos os aspectos do mesmo. A razão é simplesmente que na formulação dos problemas e métodos de sua conduta afeta uma série de fatores, de modo a abordagem em cada caso é estritamente individual. Além disso, os métodos e meios de auditoria de segurança da informação pode ser diferente para diferentes ICs. No entanto, penso, os princípios gerais de tais testes para muitos se tornam aparentes até mesmo no nível primário.