Algoritmos para criptografia de dados. algoritmos de criptografia simétrica. algoritmo de criptografia RSA. algoritmo de encriptação DES. Selecione o algoritmo de criptografia

Em nosso computador humanidade idade recusa cada vez mais para armazenar informações em forma de manuscrito ou impresso, preferindo fazer documentos eletrônicos. E se antes de roubar um papel ou pergaminho, mas agora ele está quebrando em informações eletrônicas. -Se como algoritmos de criptografia de dados são conhecidas desde tempos imemoriais. Muitas civilizações têm preferido para criptografar seu conhecimento único, para que eles possam obter única pessoa experiente. Mas vamos ver como ele é exibido em nosso mundo.

O que é um sistema de criptografia de dados?

Para começar a determinar que representam um sistema criptográfico em geral. Grosso modo, este é um algoritmo especial para a gravação de informação, o que seria compreensível apenas para um determinado círculo de pessoas.

Neste sentido, a tudo estranho que vê, deve (em princípio, é) parecem set sem sentido de caracteres. Leia uma seqüência só pode alguém que conhece as regras de sua localização. Como um exemplo muito simples, você pode determinar o algoritmo de criptografia com a ortografia das palavras, por exemplo, de trás para frente. Claro, isso é o mais primitivo, que você pode pensar. A implicação é que se você conhece as regras de entrada, restaurar o texto original não estavam funcionando.

Por que fazer isso?

O que tudo isso vem com provavelmente não é necessário explicar. Olha, pelo que quantidade de conhecimento deixado por civilizações antigas, agora estão criptografados. Se os antigos não querem que a gente descobrir, se tudo foi feito, que o homem foi capaz de usá-los apenas quando o nível desejado de desenvolvimento – mas ele só pode adivinhar.

No entanto, se falamos sobre o mundo de hoje, a segurança da informação tornou-se um dos maiores problemas. Julgue por si mesmo, porque há muitos documentos nos arquivos do mesmo, que alguns governos não deseja aplicar, como muitos projetos secretos como novas tecnologias. Mas tudo isso é, em geral, é o objetivo principal dos chamados hackers, no sentido clássico do termo.

Ele vem à mente apenas uma frase que se tornou uma princípios clássicos da atividade Natana Rotshilda: "A quem pertence a informação, é dono do mundo" E é por isso que a informação é necessária para proteger de olhares indiscretos, de modo que ela não usar alguém para seus próprios fins egoístas.

Criptografia: o ponto de partida

Agora, antes de considerar a própria estrutura que tenha qualquer algoritmo de criptografia, um pouco de mergulhar na história, naqueles dias, quando a ciência estava em sua infância.

Acredita-se que a arte de esconder dados começou ativamente para desenvolver vários milhares de anos antes de nossa era. Superioridade é creditado aos antigos sumérios, o rei Salomão e os sacerdotes egípcios. Só muito mais tarde foram os mesmos personagens e símbolos rúnicos como. Mas o que é interessante: às vezes algoritmo de criptografia de texto (ou seja, eles são codificados na época) foi que na mesma antiga escrita cuneiforme suméria um personagem pode significar não apenas uma letra, mas também toda a palavra, conceito ou mesmo sugestão. Devido a esta interpretação destes textos, mesmo com sistemas criptográficos modernos que permitem restaurar a aparência original de qualquer texto, é absolutamente impossível. Falando linguagem moderna, é bastante avançado, como é agora expressa, algoritmos de criptografia simétrica. Eles moram sozinhos.

O mundo moderno: tipos de algoritmos de criptografia

No que respeita à protecção de dados confidenciais no mundo moderno, ele também deve debruçar sobre os dias em que os computadores não eram conhecidos para a humanidade. Para não mencionar a quantidade de papel foi transferida para os alquimistas, ou os mesmos Templários, tentando esconder os verdadeiros textos conhecidos a eles o conhecimento, vale a pena lembrar que, desde o surgimento do problema de comunicação só piorou.

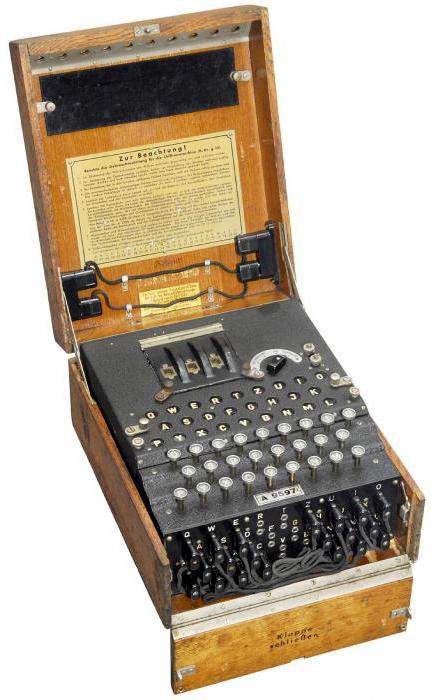

E então, talvez, o dispositivo mais conhecido pode ser chamado de máquina de cifra alemã durante a Segunda Mundial chamado de "Enigma", que traduzido para o Inglês significa "mistério". Mais uma vez, este é um exemplo de como os algoritmos de criptografia simétrica são usados, a essência do que é que shifrovschik e cryptanalysts saber a chave (algoritmo), originalmente aplicada para ocultar dados.

Hoje, esse sistema de criptografia é usada em todos os lugares. O exemplo mais flagrante pode ser considerado, por exemplo, o algoritmo de criptografia AES256, que é o padrão internacional. Do ponto de vista da terminologia computador, ele permite que você use um comprimento de chave de 256 bits. Em geral, os modernos algoritmos de criptografia são bastante diversificadas, e dividiu-los pode ser mais ou menos em duas grandes classes: simétricas e assimétricas. Eles são, dependendo da área de destino, agora usado amplamente. A escolha do algoritmo de criptografia depende das tarefas e o método de informações de recuperação em sua forma original. Mas qual é a diferença entre eles?

Simétrica e algoritmos de criptografia assimétrica: qual é a diferença

Agora vamos ver que tipo de diferença fundamental entre esses sistemas e os princípios em que se baseia a sua aplicação na prática. Como é evidente, os algoritmos de criptografia estão relacionados com os conceitos geométricos de simetria e assimetria. O que isso significa agora e será explicado.

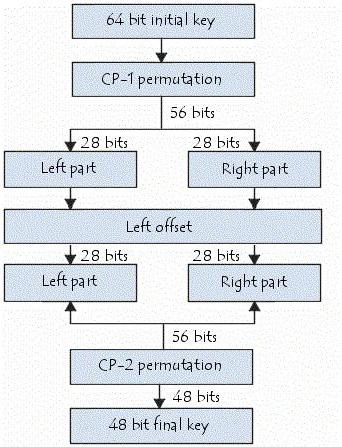

algoritmo de criptografia simétrica DES, desenvolvido em 1977, implica a existência de uma única chave que é supostamente conhecido pelas duas partes em causa. é fácil de usar conhecer uma chave, colocá-lo em prática, para ler o mesmo conjunto sentido de personagens, trazendo-o, por assim dizer, de uma forma legível.

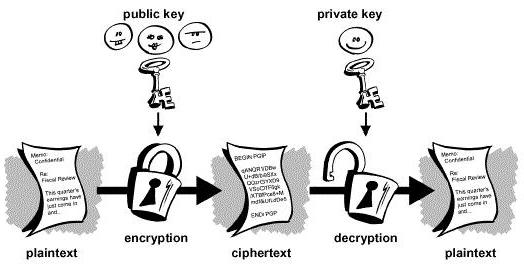

E quais são os algoritmos de criptografia assimétrica? Existem duas chaves são usados, isto é para codificar a informação original usa um para descriptografar o conteúdo – o outro, e não é necessário ser o mesmo, ou ao mesmo tempo estavam em lados codificação e decodificação. Para cada um deles único. Assim, um grau muito elevado de ambas as teclas excluídos de entrar no terceiro lado. No entanto, com base na situação atual, muitos hackers roubar este tipo de um problema particular e não são. Outra coisa – para encontrar exatamente chave (grosso modo, uma senha), que é adequado para descriptografar os dados. Mas opções pode haver tantos que até mesmo o computador mais moderno irá processá-los por várias décadas. Como foi dito, nenhum dos actuais sistemas informáticos do mundo para cortar o acesso a ele e obter o que é chamado de "escutas" não pode e não será capaz nas próximas décadas.

Os algoritmos de encriptação mais bem conhecidos e vulgarmente utilizados

Mas de volta no mundo da informática. O que está em oferta básica algoritmos de criptografia para proteção de informações sobre o atual estágio de desenvolvimento da informática e tecnologia móvel?

Na maioria dos países, o padrão de fato é AES sistema criptográfico com base em uma chave de 128 bits. algoritmo No entanto, em paralelo com ele é por vezes utilizado criptografia RSA, que, embora relacionado com criptografia usando a chave pública (público), no entanto, é um dos mais confiáveis. Este, aliás, provado por todos os principais especialistas desde o próprio sistema não depende apenas sobre a criptografia de dados, mas também a preservação da integridade das informações. Quanto ao desenvolvimento precoce, a que se refere o algoritmo de criptografia DES, é irremediavelmente ultrapassada, e as tentativas de substituí-lo foram iniciados em 1997. Em seguida, foi com base nele, uma criptografia nova e avançada (Advanced) AES padrão (primeiro com chave de 128 bits, e depois – com uma chave de 256 bits).

criptografia RSA

Agora vamos nos concentrar na tecnologia RSA que diz respeito a um sistema de criptografia assimétrica. Suponha que uma pessoa envia outra informação criptografada com esse algoritmo.

Para encriptar tomar duas número suficientemente grande de X e Y, são, em seguida, calculou-se o produto Z, é chamado um módulo. Além disso alguns estranhos número selecionado A, que satisfaz a condição de: 1 <A <(X – 1) * (Y – 1). É necessário ser simples, isto é, não têm divisor comum com o produto (X – 1) * (Y – 1) igual a Z. Em seguida, o cálculo de B, mas de tal modo que (A * B – 1) é dividido em ( – X 1) * (Y – 1). Neste exemplo, A – componente exterior, B – expoente segredo, (Z; A) – a chave pública, (Z; B) – chave secreta.

O que acontece quando um carregamento? O transmissor gera uma mensagem cifrada, designado F, com a mensagem inicial M, seguido por exponenciação Um módulo de multiplicação e Z: F = M ** A * (Z mod). Destinatário exemplo simples é a de calcular: M = F ** B * (Z mod). Grosso modo, todas essas ações são reduzidos exclusivamente para a construção de um poder. A opção mesmo princípio funciona com a criação de uma assinatura digital, mas a equação aqui é mais complicado. Para evitar inundar cabeça álgebra do usuário, não será fornecido tal material.

Quanto à pirataria, o algoritmo de criptografia RSA confronta o intruso tarefa quase insolúvel: para calcular a chave B. Este teoricamente poderia ser feito com o uso de disponíveis factoring fundos (decomposição em fatores números X iniciais e Y), mas até à data nenhum desses meios, portanto, a tarefa em si não se torna tão difícil – que geralmente não é viável.

encriptação DES

Aqui é outra, durar um algoritmo de criptografia muito eficiente, com um máximo de 64 bits de comprimento bloquear (caracteres) a partir do qual só são significativos 56. Como mencionado acima, esta técnica é ultrapassada, embora durou o tempo suficiente como um sistemas de criptografia padrão usado em os Estados Unidos, mesmo para a indústria de defesa.

A essência do que é a criptografia simétrica que se aplica a este tipo de uma sequência de 48 bits. Quando esta operação é utilizada para 16 ciclos de amostra em 48 bit chave. Mas! Todos os ciclos sobre o princípio da ação são semelhantes, por isso neste momento não é para calcular a chave de giro necessário. Por exemplo, um dos mais poderosos computadores nos Estados Unidos no valor de mais de um milhão de dólares para "quebrar" a criptografia em cerca de três horas e meia. Para máquinas com o posto de fato, para calcular mesmo a seqüência em maximizar sua manifestação, que não leva mais do que 20 horas.

criptografia AES

Finalmente, temos o mais comum e foi pensado até recentemente, o sistema invulnerável – o algoritmo de criptografia AES. Ele está atualmente representada em três versões – AES128, AES192 e AES256. A primeira opção aplica-se mais para garantir a segurança da informação de dispositivos móveis, eo segundo envolveu em um nível superior. Como padrão, o sistema foi introduzido oficialmente em 2002, e imediatamente o seu apoio foi notificada pela Intel Corporation, que produz chips de processador.

Sua essência, diferente de qualquer outro sistema de criptografia simétrica reduz à computação baseada em um polinômio operações de representação de código e computação com matrizes bidimensionais. De acordo com o governo dos EUA, para quebrar o decodificador comprimento de chave de 128 bits, mesmo o mais moderno, levará cerca de 149.000.000 milhões anos. Eu imploro para diferir com uma fonte tão competente. hardware do computador nos últimos cem anos deu um salto, proporcional à progressão geométrica, de modo que, especialmente, não deve enganar-nos, tanto mais que agora, como se vê, há criptografia e mais abruptamente do que aqueles que os Estados Unidos anunciaram um resistente completamente a rachaduras.

Problemas com vírus e descriptografia

Claro, estamos falando de vírus. Recentemente houve vírus muito específicos, ransomware, que criptografa todo o disco rígido e partições lógicas no computador infectado e, em seguida, a vítima recebe uma carta informando que todos os arquivos são criptografados e descriptografar deles só pode ser especificado o poder depois que o banco pagamento.

Neste caso, o que é mais importante, indicou-se que o sistema AES1024 criptografia de dados, isto é, o comprimento da chave foi aplicado quatro vezes maiores AES256 agora existente, uma série de opções para buscar o descodificador adequado simplesmente aumenta enormemente.

E a julgar pelas declarações do governo dos EUA sobre o tempo disponível para descriptografar o comprimento de chave de 128 bits, então o que sobre o tempo que vai demorar para encontrar uma solução para o caso da chave e suas variantes é de 1024 bits de comprimento? Foi então que os Estados Unidos e perfurado. Porque acreditavam que seu sistema de computador criptografia é perfeito. Infelizmente, houve alguns especialistas (aparentemente, a antiga União Soviética), que superaram os postulados americanos "inabaláveis" em todos os aspectos.

Com tudo isso, até mesmo os principais desenvolvedores de software antivírus, incluindo a "Kaspersky Lab", os especialistas que criaram o "Doutor Web", a empresa ESET e muitos outros líderes mundiais simplesmente dão de ombros, dizem eles, para decodificar um algoritmo tal simplesmente não é dinheiro, mas não diz nada nesse sobre que o tempo não é suficiente. Claro, quando você entrar em contato com o suporte ao cliente oferecido para enviar o arquivo criptografado e, se houver, é desejável para o original – na forma em que foi antes de criptografia. Infelizmente, mesmo a análise comparativa não produziu resultados tangíveis.

Um mundo que não sabemos

O que posso dizer, se nós estamos olhando para o futuro, sem ser capaz de decifrar o passado. Se você olhar para o mundo do nosso milênio, podemos ver que o mesmo imperador romano Gaius Yuliy Tsezar em alguns de seus escritos usados algoritmos de criptografia simétrica. Bem, se você olhar para o Leonardo da Vinci, por isso tudo não é de alguma forma em si mesmo a partir de uma percepção de que no campo da criptografia, o homem cuja vida é coberto com uma espécie de véu de mistério, já ultrapassou sua modernidade há séculos.

Até agora, muitas pessoas não dão descanso para o chamado "Mona Lisa Smile", em que há algo atraente, que o homem moderno não é capaz de entender. Aliás, na foto com relação a certos caracteres (no olho do vestido, e assim por diante. D.) foi recentemente descobriu que mostram claramente que tudo isso contém algum grande gênio criptografado da informação hoje, infelizmente, para levar-nos não. Mas nós nem sequer mencionou os vários tipos de estruturas de grande escala, que eram capazes de transformar a compreensão da física da época.

Claro, algumas mentes estão inclinados apenas para o fato de que na maioria dos casos, foi utilizado o chamado "seção áurea", no entanto, e ele não dá a chave para tudo o que vasto estoque de conhecimento, que se acredita ou que não entendemos, ou perdido para sempre. Aparentemente, a criptografia a ser feito um lote incrível de trabalho para entender que os modernos algoritmos de criptografia muitas vezes não ir a qualquer comparação com o tempo de funcionamento das civilizações antigas. Além disso, se hoje não são princípios de segurança da informação geralmente aceite, os que foram usados nos tempos antigos, infelizmente, estamos completamente inacessível e incompreensível.

E mais uma coisa. Há uma crença tácita de que a maioria dos textos antigos não pode ser traduzida porque as chaves para decifrar suas sociedades segredo muito bem guardado como os maçons, os Illuminati, e assim por diante. D. Mesmo os Templários deixaram a sua marca aqui. O que podemos dizer sobre o que ainda permanece biblioteca completamente inacessível do Vaticano? Não guarde as principais pistas para os tempos antigos lá? Muitos especialistas estão inclinados para esta versão é a crença de que o Vaticano deliberadamente reter esta informação do público. Goste ou não, ninguém sabe. Mas uma coisa é certa – antigo sistema de criptografia em nada inferior a (e talvez ultrapassado) aqueles usados no mundo de computador de hoje.

em vez de um epílogo

Finalmente, deve-se dizer que existem têm sido considerados, nem todos os aspectos dos sistemas de criptografia atuais e técnicas que eles usam. O fato é que na maioria dos casos teria que levar fórmulas matemáticas complexas e cálculos atuais, a partir do qual a maioria dos usuários simplesmente ir cabeça girar. Basta olhar para o exemplo da descrição do algoritmo RSA, para perceber que tudo o resto vai olhar muito mais complicado.

A principal coisa – para entender e compreender, por assim dizer, no coração da questão. Bem, se falamos sobre o que são os sistemas modernos, oferecendo para armazenar informações confidenciais de uma forma que seja acessível a um número limitado de usuários, há pouca escolha. Embora existam muitos sistemas criptográficos, os mesmos algoritmos RSA e DES são claramente perdendo AES especificidades. No entanto, a maioria dos aplicativos modernos, concebidos para um bastante diferindo entre os sistemas operacionais, o uso é AES (naturalmente, dependendo da aplicação e do dispositivo). Mas aqui é a evolução "não autorizada" deste sistema de criptografia, para dizer o mínimo, muitos, especialmente os seus fundadores, chocado. Mas, no geral, com base no fato de que há hoje, muitos usuários não será difícil entender o que o sistema de criptografia de dados criptografia, por que eles são necessários e como eles funcionam.