Kali Linux: instruções de uso, avaliação e feedback

Considerações de segurança que operam redes institucionais do sistema construído sempre foram o aspecto mais importante da gestão. Para diagnosticar a presença de vulnerabilidades teve que gastar um monte de trabalho, e às vezes mesmo depois permaneceu brecha para os criminosos. Tais manipulações consideravelmente simplificado com o advento de Kali Linux. Instruções para usá-lo na maioria das vezes só está disponível em Inglês. Tal sistema não é adequado para uso doméstico permanente, mais não é recomendado para iniciantes. Esta é uma ferramenta profissional para aprender a usar, requer ajuste fino. E isso requer experiência suficiente e uma compreensão completa do fluxo de trabalho.

avisos importantes

Oportunidades do sistema operacional Linux Kali são tão amplos que nem todos usá-los para melhorar a segurança dos seus próprios sistemas. Muitas vezes, torna-se uma ferramenta conveniente para as ações ilegais de criminosos. Portanto, é importante numa fase inicial do namoro de entender que certas manipulações, o que permite que você execute um sistema pode ser ilegal. Mesmo a instalação de Kali Linux e experimental de trabalho com ele para fins de treinamento em alguns países podem levar a consequências desagradáveis.

Como um pequeno conselho pode resultar em uma recomendação para instalar o sistema em uma máquina virtual e executado através da VPN, se você não quer ser limitado ao seu estudo superficial. Quando uma digitalização em rede é iniciada, também é necessário o uso de chaves que irá evitar problemas com a lei.

O que é Kali Linux

O antecessor de Kali é bastante conhecido nos círculos estreitos do BackTrack Linux. O segundo é baseado no Debian, e fornece suporte para pacotes e aplicativos desenvolvidos para o sistema operacional Linux que lhe permite fazer o trabalho bastante confortável usando ferramentas familiares. encontrar vai ser bastante simples, no caso de necessidade e para o programa de Kali Linux.

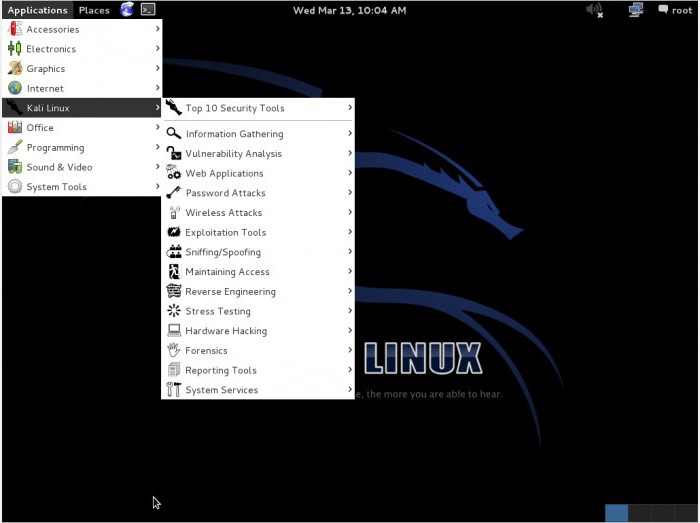

A distribuição inclui vários utilitários que permitem a realização de uma auditoria de segurança completo para evitar invasões. Serviços em execução, o acesso a um computador através de uma rede usada por aplicações web, e mais passíveis de análise usando disponível em ferramentas Kali Linux.

Como já o nome implica, o sistema é baseado no kernel do Linux. A primeira versão da distribuição foi publicado mais de dois anos atrás. Que recolheu tudo o mais básico, a principal ênfase está na funcionalidade, em vez de apelo visual. Mas o sistema mais popular, o seu uso ativo em um ambiente profissional levou à necessidade de mudanças na distribuição.

Comentários dos utilizadores de Kali em sua maioria positivas. O sistema tornou-se mais estável em comparação com o BackTrack, um conjunto de programas e utilitários expandidas, mas em alguns laptops, por vezes, o sistema operacional deixa de ver o built-in Wi-Fi adaptador. Isso ocorre ao mesmo tempo usando o Live-run de uma unidade USB, o problema é corrigido através de um adaptador externo ou instalar o sistema operacional no disco rígido.

Mudanças na nova versão

No final do verão do ano passado foi lançado Kali Linux 2. Devido a atualizações do sistema tornou-se muito mais estável e atraente interface de trabalho. Além disso, muitos utilitários para tal um longo para os padrões da tecnologia da informação tornou-se obsoleto prazo. Se antes a nova versão foi necessário procurar e instalar por conta própria, mas agora o trabalho é realizado pelo sistema que os mantém até à data sem qualquer esforço. Além disso, o sistema tem vindo a trabalhar em apoio ao modo de distribuição de rolamento.

características técnicas

A base da nova distribuição de Linux Kernel versão 4.0 está incluída no lançamento do Debian Jessie. Como a interface gráfica é usado atualmente Gnome 3.14, e seu espaço de trabalho ganhou um estilo atualizado e interface, o menu mudou em algumas áreas.

montagem disponíveis

No momento, existem diferentes distribuições, fácil de trabalhar sob certas condições. Pode-se facilmente encontrar Vivo-montagem para as imagens populares de máquinas virtuais, pacotes de instalação. Também estão disponíveis as instruções que você pode seguir para preparar a montagem mesmo. Se necessário, a imagem adequada pode ser recolhida para uso com ARM, o trabalho com esta arquitetura é bem cuidados, proporcionando um sistema multi-plataforma. Será então possível, por exemplo, a instalação de Kali Linux em um tablet ou smartphone.

Para aqueles que já têm a primeira versão foi instalado, é possível fazer o upgrade para um segundo dentro do sistema. Basta usar um conjunto de comandos, inclusive recebendo uma nova distribuição e instalação. Detalhes podem ser encontrados nos documentos oficiais que acompanham.

Começando com o sistema. fundamentos teóricos

As extensas capacidades do sistema é difícil saber sem estudar a documentação Kali Linux. Instruções de uso, infelizmente, na forma de manuais detalhados sobre o ajuste fino está disponível no site oficial, principalmente em Inglês, como na maioria das outras fontes. No entanto, um grande número de fãs tem dado origem ao aparecimento de forma detalhada uma comunidade de manuais de língua russa, com base na sua própria prática. Além disso, existem cursos de formação em russo como o nível de entrada e mais avançados, para o trabalho profissional corporativo.

desenvolvimento prático

Para estudar o sistema o suficiente para instalá-lo de qualquer forma disponível e mais confortável, especialmente como o grande variedade de distribuições Linux disponíveis Kali 2 permite. No entanto, é para fins educacionais, especialmente nas fases iniciais, é melhor usar uma máquina virtual. Este será o suficiente para aprender um conjunto de ferramentas, que são parte de, para se acostumar com a interface do usuário, começam a confiança navegar no sistema.

Durante o treinamento com instruções Kali Linux para uso é absolutamente necessário. Além do fato de que o sistema operacional tem uma característica-rico, que são difíceis de estudar sem qualquer documentação, quando é instalado exigirá personalização, que permite usá-los de forma mais eficaz.

ferramentas de desenvolvimento de práticas é o melhor feito no equipamento para prevenir possíveis problemas com a lei, se as ações serão feitos para contradizê-lo, e de alguma forma o fato de sua implementação serão divulgadas a terceiros.

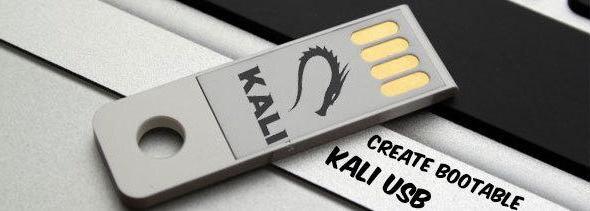

Começando com uma vara

Após a conclusão da fase de desenvolvimento do trabalho com o sistema quer usá-lo para análise de segurança e eliminação de deficiências detectadas nas redes existentes na empresa ou em casa. A maneira mais fácil de instalar Kali Linux em uma unidade flash, para que, se necessário, um pronto para executar a distribuição tem sido sempre um c. É muito fácil de fazer se você tirar proveito de programas especializados para o funcionamento do sistema operacional, por exemplo, Rufus. Muitas vezes, pode ser útil para salvar arquivos no sistema de apoio instalado no USB-drive e reinicie-lo. Esta possibilidade também é fornecido, mas é importante lembrar que o modo de persistência descrito no início de cada download é necessário para especificar o modo apropriado que ainda não começou a executar um modo de viver normal. Além disso, se uma forma de realização simples o suficiente para ficar de 2 GB, no último caso, o espaço adicional é necessária para criar uma secção separada, em que para armazenar os dados necessários.

Por que é útil usar a Kali Linux?

Atacantes em seu trabalho utilizado ferramentas especializadas que podem reduzir significativamente necessária para o acesso não autorizado à rede agora. Por exemplo, com a ajuda de Kali Linux Hacker, torna-se muito mais fácil e mais conveniente, especialmente quando você não mudar senhas, configurações de hardware que estão instalados por padrão. Infelizmente, mesmo em grandes corporações que isso acontece com bastante frequência. Depois disso, para obter os dados necessários – equipamento comercial, todo o processo não é muita dificuldade para o especialista. Ainda mais importante usar as mesmas ferramentas para determinar as vulnerabilidades em sua defesa para complicar o trabalho dessas pessoas. Um exemplo prático simples de um hacker Wi-Fi roteadores estão instalados hoje em quase todos os apartamentos, para não mencionar as organizações.

Penetração na rede via Wi-Fi

Para quebrar Wi-Fi roteador suficiente para organizar a triagem de senhas. Mas, mesmo em equipamentos de alta velocidade que leva muito tempo. roteadores modernos operam com o protocolo WPS é projetado para simplificar a configuração de rede. Nem todos os usuários a entender a segurança de redes sem fio, eles precisam de toda a ajuda possível para o seu reajuste. Usando este protocolo, não precisa definir configurações de criptografia WPA / WEP, fornecendo proteção contra acesso não autorizado, à mão, eles são, como o nome da rede, são definidos automaticamente pressionando um botão no roteador. Grande, ao que parece, a idéia, mas, como muitas vezes acontece, e, em seguida, encontrou uma vulnerabilidade usando essa senha pode ser quebrada em poucas horas.

Não só isso, o código WPS PIN consiste de 8 caracteres, a última das quais é a soma de verificação, é suficiente verificar que blocos em vez de todo, com o resultado que o número de combinações possíveis é reduzido a 10998. Usar Kali Linux, Wi-Fi de rede via WPS incluído truque é bastante simples, e ele não precisa de muito tempo. utilidade suficiente, o que vai lidar com monitoramento de rede, e um que está envolvido no PIN busto. Para maior clareza, podemos ver como é fácil e rápido que está acontecendo em um roteador em casa.

Assim, para se proteger, é melhor desativar o WPS no roteador, onde esta opção é ativada por padrão. Caso contrário, cada vizinho, mesmo o aluno será capaz de se conectar à rede e tirar proveito dela. Instruções de uso é bastante simples, é um dos exemplos mais comuns de todos os recursos dedicados a este sistema operacional.

Kali Linux WiFi: hackers

Em suma, usando o comando iwconfig determina a disponibilidade da interface de rede (geralmente é chamado wlan0, mas pode ser diferente).

Depois que começar a monitorar a interface ativa:

airmon-ngstartwlan0

Para descobrir quais redes estão no escopo, execute o seguinte comando:

airodump-ngmon0

Onde mon0 – é o nome do anteriormente lançado pelo monitor.

De toda a lista que aparece apenas interessado naquelas redes que incluíram WPS. Para determiná-los, use o comando

Lave-Imon0 -C

Agora você pode selecionar qualquer alvo favorito e começar a seleção de um código PIN:

Reaver -I mon0 -b -a -vv

Há BSSID por escrito do resultado do comando anterior. Se feito corretamente, o começo de força bruta. Em média, a rede se rompe quatro a seis horas. Mas alguns dos novos modelos de roteador tem proteção contra um ataque da WPS e cortar demasiado após um determinado número de tentativas fracassadas.

E este é apenas um dos lados da Kali Linux. Instruções de uso irá fornecer uma visão abrangente do sistema.