O que é ID? ID-senha

Como é o reconhecimento dos dados necessários? De ter baixado o jogo, e fornece apenas seus dados. Ou visite o site novamente, e ele reconheceu você. Qual é o mecanismo para a implementação de tais habilidades tecnológicas para reconhecer quem é quem entre as pessoas? O reconhecimento é possível graças aos identificadores. Mas o ID?

Pergunta identificar o usuário ou objetos na programação e engenharia de sistemas

Sob o identificador exclusivo entender traço que irá destacar o objeto desejado entre muitos outros:

- Uma característica única do objeto ou acesso assunto.

- Um nome único para o sinal eléctrico transmitido pelo dispositivo ou do seu circuito funcional.

- símbolo lexical que define a essência. Uma analogia pode ser feita com um nome único. Não é para ser capaz de fazer referência a ela no sistema.

Geral teórica ID quadro

Em geral, colocar um pouco de requisitos identificadores bits. Uma coisa em comum – é singularidade e capacidade de procurar por um objeto específico sobre ele. Além disso, dependendo da implementação do meio, pode ser apresentar exigências para o identificador de conteúdo: apenas números ou um conjunto de Latina, ou algo parecido. Além disso, quase todos não pode ser usado como identificadores palavras reservadas do sistema. Aqui está o que o ID. Neste breve curso teórico pode ser considerada como concluída.

Usando a proteção ID

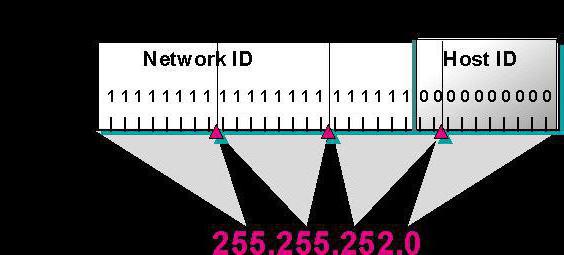

O que é o ID para a protecção de dados? Suponha que haja uma situação em que o trecho LAN. Para ele não deve ser conectado lado do computador, pois isso poderia significar um vazamento de informações. Como se manter seguro na net? Cada computador tem um número único, que por padrão é conhecido apenas por ele. Configurável rede operação do protocolo, segundo a qual ele pode se conectar a um computador a partir de uma lista específica. Isto é seguido na lista incluem um número de computadores – e com base na proteção de identidade está pronto. Este código de identificação lida com as funções de uma senha dentro da rede.

Deve-se ter em mente que esse uso ainda tem algumas desvantagens, tais como a possibilidade de ter acesso a um dos computadores e os pedidos de envio de TI para a LAN. Mas esse aspecto não se limita à possibilidade de aplicar. Assim, com a ajuda de um identificador, você pode configurar o nível de acesso a máquinas diferentes (que são para o padrão, você terá um nível diferente de protecção). Em seguida, os novos empregados ou não ter o nível apropriado de acesso não será capaz de enviar comandos e por erro ou intencionalmente para prejudicar a empresa. Ou seja, o esquema será implementado, que usa ID-senha, mas "sabe que" será um número limitado de pessoas (computadores).

Usando o ID em suas aplicações

Não identificadores são usados em aplicações, tais como um contador ou assistente de jogo? Sim, e como! Se considerarmos o exemplo do jogo, existem identificadores separados para cada usuário do computador, separadamente para cada salvo as coisas que existem na mochila e saco. Sua identidade (mesmo que temporária) também têm itens que são usados em jogos. A sua presença permite que linhas de amarração de código para certas imagens, que o jogador pode interagir através do teclado ou mouse.

Os programas de trabalho têm os seus IDs cada campo no qual as informações para processamento posterior. Graças ao seu identificador pode então ser extraído a partir da base de dados e utilizada para os fins pretendidos. Também com a sua ajuda pode ser definido como qualquer um deles tem acesso a usuários com um certo nível de acesso.

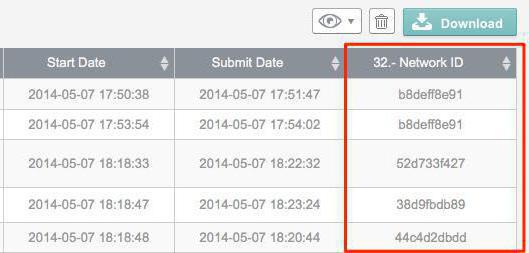

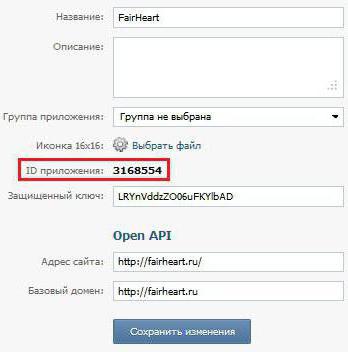

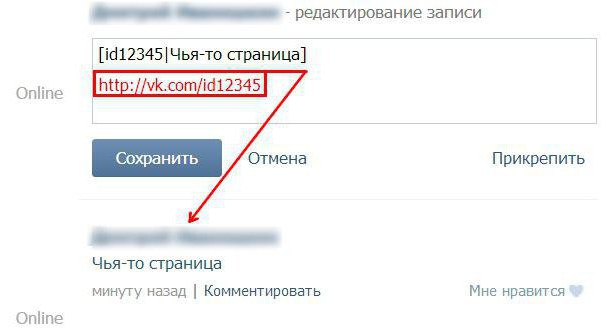

Usando o ID para o reconhecimento nos serviços online

Se eles são usados aqui, e em caso afirmativo, qual é o ID nas tecnologias de rede? Encontrado seus IDs e serviços online. Vejamos um exemplo muito simples – redes sociais. Eles têm diferentes usuários? Devido ao identificador único que está contido até mesmo no endereço da página de qualquer usuário. Com a ajuda do sistema de ID determina o que deve ser exibido em correspondência com o povo que fotos e vídeos a serem exibidos na página pessoal do usuário. Mas mesmo isso não é a única restrição: por exemplo, ao digitar um novo endereço para cada sistema página identificador específico pede uma senha, para verificar se este é ou não o proprietário do perfil. Mesmo dentro das aplicações de redes sociais usando ID iframe para o usuário a melhor experiência com base em seus dados de perfil.

Eles usaram seus IDs em qualquer local onde a criação do usuário fornece. Utilizar a tecnologia de identificação em jogos que exigem acesso à rede global. Mas se ele precisa constantemente? Vamos dizer que você está jogando em algum lugar no jogo, se o computador está constantemente a enviar dados? Não, isso não é necessário – após a passagem do processo de identificação com o computador abre o fluxo de troca de dados, e o serviço sabe que você está no outro lado. E coisas como itens de identificação em Minecraft , ou outro jogo, acabou de passar na identificação do usuário, e quando o fechamento cliente e abri-lo novamente, eles virão novamente.

Mas isso implica a necessidade de cumprir certas precauções de segurança. Assim, o fluxo de troca de dados pode fechar-se depois de um determinado período de tempo (normalmente várias horas), e (se fornecido) não pode ser fechado. Então, se você não quer para acessar seu perfil no site era outra pessoa que tenha acesso ao seu computador, não estar errado para se proteger pressionando o botão de saída cada vez que você vá.

conclusão

Isto é o que dá um identificador, e assim por amplos aspectos da sua aplicação. Mas mesmo em termos gerais, nem tudo estava iluminado – por isso vale a pena dizer mais sobre os identificadores em microeletrônica, os tipos de IDs em diferentes sistemas (considerado o mais comum), e uma série de outras coisas em que são usados. Agora você pode usar o conhecimento adquirido para criar mais segurança em seus computadores de rede doméstica e para a compreensão da complexidade do trabalho dos serviços de rede.