DDoS-ataque: como fazer? O programa de DDoS-ataques

Provavelmente muitos dos usuários de computador de hoje e da Internet ter ouvido falar da presença de DDoS-ataques, os atacantes fizeram em relação a quaisquer sites ou servidores de grandes empresas. Vamos ver o que o DDoS-ataque, como fazê-lo sozinho, e como se proteger de tais ações.

O que é um DDoS-ataque?

Para começar, talvez, é entender o que constitui tais ações ilegais. Nós dizemos ao mesmo tempo que, ao considerar o tema «DDoS-ataques: como fazê-lo sozinho" informação será arquivada apenas para fins informativos e não para uso prático. Todas essas ações são crimes.

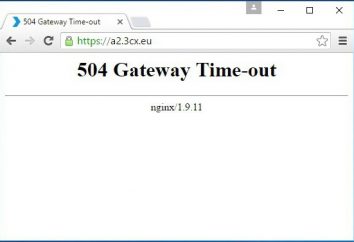

O ataque em si, de modo geral, é o envio de um número suficientemente grande de pedidos para o servidor ou site que estão em excesso dos pedidos limite para bloquear o trabalho do web-recurso ou provedor de serviços como um software de servidor off de segurança, firewalls, ou equipamento especializado.

É claro que o DDoS-ataques com as mãos não pode ser criado por um usuário em um terminal de computador sem programas especiais. No final, bem, não é que ele se sentar durante dias a fio, e cada minuto para enviar solicitações para o site do atacante. Isso não vai funcionar, porque a proteção contra DDoS-ataques fornecidos para cada provedor e um usuário não é capaz de fornecer um número de pedidos de servidor ou site, que em pouco tempo excedeu o limite de downloads e provocou uma variedade de mecanismos de defesa. Portanto, para criar o seu próprio ataque terá que usar outra coisa. Mas mais sobre isso mais tarde.

Porque é que existe uma ameaça?

Se você entender o que um DDoS-ataque, como fazê-lo e enviar o montante excedido de solicitações ao servidor, vale a pena considerar, e os mecanismos pelos quais essas ações são executadas.

Este pode não ser confiável firewalls são incapazes de lidar com um grande número de brechas de segurança pedidos no provedor do sistema ou um muito "SOs" falta de recursos do sistema para processar as solicitações de entrada para um sistema mais travar ou falhar e assim por diante. D.

No alvorecer deste fenômeno é principalmente DDoS-ataque com suas próprias mãos realizadas principalmente por programadores que criaram e testados com a ajuda da eficiência dos sistemas de protecção. Aliás, no momento das ações de intrusos, é usado como uma arma de componentes DDoS e DoS, afetada mesmo tais TI gigantes como Yahoo, Microsoft, eBay, CNN, e muitos outros. O ponto-chave nessas situações foi uma tentativa de eliminar a concorrência em termos de restringir o acesso aos seus recursos on-line.

Em comerciantes eletrônicos em geral, e modernos fazer o mesmo. Para fazer isso, basta baixar o programa para DDoS-ataques, eles também, como dizem, um truque.

Tipos de DDoS-ataques

Agora algumas palavras sobre a classificação deste tipo de ataque. A principal coisa para todos é a eliminação de uma falha de servidor ou site. O primeiro tipo pode incluir erros associados com a promessa de instruções incorretas do servidor para executar, resultando em bate seu trabalho. A segunda opção – a massa envio de dados do utilizador, o que resulta em uma verificação sem fim (circular) com o aumento da carga sobre os recursos do sistema.

O terceiro tipo – uma inundação. Normalmente, esta atribuição de antemão mal formado (sem sentido) solicita um equipamento servidor ou rede, a fim de aumentar a carga. O quarto tipo – os chamados canais de comunicação entupimento com endereços falsos. Outro ataque pode ser usado que leva até que as alterações de configuração no próprio sistema de computador, o que leva ao seu completo fracasso. Em geral, a lista pode ser longa.

DDoS-ataque ao website

Como regra geral, um tal ataque está associada com uma hospedagem específica e destina-se unicamente a um web-recurso predeterminado (no exemplo ilustrado abaixo condicionalmente designado como example.com).

Se muitos hits para o site devido a violação é devido ao bloqueio de comunicação não é o próprio site, e a parte do servidor do provedor de serviço, ou melhor, nem mesmo pelo servidor ou sistema de segurança e suporte. Em outras palavras, esse tipo de ataque visa o provedor de hospedagem proprietário recebeu uma negação de serviço em excesso de um determinado contrato de tráfego limite.

DDoS-ataque ao servidor

Quanto aos ataques a servidores, aqui eles não são destinadas a qualquer provedor de hospedagem particular, ou seja, que ela proporciona. E não importa o que, porque ele pode ser afetado os proprietários do site. A principal vítima – esse provedor.

Aplicação para a organização de DDoS-ataques

Aqui chegamos à conclusão de que um DDoS-ataque. Como fazê-lo com a ajuda de ferramentas especializadas, agora enfrentá-lo. Basta notar que a aplicação deste tipo realmente algo secreto e não são. Na Internet, eles estão disponíveis para download gratuito. Por exemplo, o programa mais simples e bem conhecida por DDoS-ataques chamado LOIC colocado livremente na web para download. Com ele você só pode atacar sites e terminais com URL-conhecido e baseado em IP.

Como chegar ao seu dispor endereço IP da vítima, por razões éticas, não estamos indo a ser considerado. Acreditamos que os dados iniciais que temos.

Para executar o aplicativo usando o Loic.exe executável, após o qual as duas linhas superiores no lado esquerdo de endereços de origem caber, em seguida, pressionando dois «Lock no» botão – apenas para a direita na frente de cada linha. Depois disso, a janela irá abordar a nossa vítima.

Abaixo estão a taxa de consulta de controle controles deslizantes para TCP / UDF e HTTP. O valor padrão é definido como "10". Para aumentar o limite, em seguida, pressione o botão grande «IMMA chargin MAH LAZER» para o ataque. Pare com isso, você pode pressionando o mesmo botão.

Naturalmente, um tal programa, que é muitas vezes referida como "arma laser" causa problemas a algum recurso grave ou provedor não vai funcionar, porque a proteção contra DDoS-ataques montada lá poderoso o suficiente. Mas se um grupo de pessoas para usar uma dúzia ou mais dessas armas, ao mesmo tempo, é possível que alguma coisa e alcançar.

Proteção contra DDoS-ataques

Por outro lado, qualquer um que tente tentar DDoS-ataques, deve estar ciente de que em "que" lado também, não tolos. Eles podem facilmente calcular os endereços a partir do qual um tal ataque é realizado, e é carregado de conseqüências tristes.

No que diz respeito aos detentores de hospedagem comum, o provedor geralmente dá pacote de imediato com a proteção adequada. Meios para evitar ações desse tipo pode ser muito. É, por exemplo, redirecionando o ataque contra o atacante, a redistribuição de pedidos recebidos em vários servidores, filtragem de tráfego, a duplicação de sistemas de protecção para evitar falsos alarmes, recursos, e assim por diante. D. Em geral, o usuário normal para se preocupar.

em vez de um epílogo

Parece que a partir deste artigo, torna-se claro que para fazer um DDoS ataque à presença de um software especial, e alguns não estavam funcionando dados iniciais. Outra coisa – se é necessário fazê-lo, por isso mesmo usuários inexperientes, que decidiram brincar, por isso apenas por diversão? Todos devem entender que suas ações eram em qualquer caso, fará com que a retaliação do lado atacado, e, via de regra, não para o benefício do usuário que iniciou o ataque. Mas, de acordo com o Código Penal na maioria dos países, para tais ações podem ser alcançados, como eles dizem, em lugares não tão remoto por um par de anos. Quem quer isso?